NSHC(대표 허영일)는 3월 5일 북한 정부 지원 해킹그룹 SectorA의 2019년 해킹 활동을 분석한 사이버 위협 인텔리전스 보고서를 공개했다.

장영준 NSHC RedAlert팀 수석연구원은 “지난 10여 년간의 데이터를 시스템화하고 플랫폼화해 인텔리전스 정보들을 고객들에게 제공하고 있다”며 “라자루스 그룹으로 알려진 SectorA 그룹에 대한 지난해 공격 동향 보고서를 이번에 공개하게 됐다. 라자루스 그룹에서 특수 목적에 맞게 분파된 7개 그룹들을 지속적으로 관찰하고 분석한 내용들을 앞으로도 공유해 나가겠다”고 밝혔다.

SectorA는 북한 정부 지원 해킹 그룹으로 총 7개의 하위 그룹이 발견됐으며 한국과 관련된 정치 및 외교 정보를 수집하거나 외화 벌이를 목적으로 하는 해킹 활동을 주로 수행해 온 조직이다.

주로 악성 문서가 첨부된 스피어피싱 이메일 또는 한글 문서 편집기 취약점을 공격에 활용해 왔다.

보고서에 따르면, 이들의 주요 공격 대상은 정부 부처, 공기업, 탈북과 관련된 조직 및 개인, 또는 가상 화폐 거래소, 은행, ATM 기기 등의 금융 분야로 확인되었다. 총 7개의 SectorA 그룹 중 SectorA01 그룹의 활동이 2019년 가장 두드러졌으며, SectorA05 그룹과 SectorA02 그룹의 활동이 그 뒤를 이었다고 전했다.

SectorA는 주로 한국과 미국을 대상으로 해킹 활동을 펼쳐온 그룹이다. 2019년 월별 동향을 살펴보면 다음과 같다.

1월

SectorA 그룹의 지원을 받는 해킹 그룹 중 지난해 1월에는 총 3개 해킹 그룹의 활동이

발견되었다. SectorA의 지원을 받는 해킹 그룹들은 2018년부터 조금씩 악성코드 제작 기법과 해킹 기법들을 변화시켜오고 있다. 특히 기존 한글(HWP) 파일 형태의 악성코드를 이용한 스피어 피싱(Spear Phishing) 해킹 기법과 더불어 이메일 접속 비밀번호를 탈취하기 위해 피싱(Phishing)을 활용한 해킹 기법 그리고 스크립트(Script) 형태의 악성코드를 활용한 해킹 기법까지 기술적인 변화를 보여주고 있다.

2월

SectorA02과 SectorA05 그룹은 기존 한글(HWP) 파일 형태의 악성코드를 활용한 스피어 피싱 기반의 해킹 기법에서 마이크로소프트 오피스(Microsoft Office) 중 워드(Word) 및 엑셀(Excel) 파일 형태의 악성코드를 활용했다는 점이 특징이다. 향후에도 SectorA01 그룹은 금융정보 탈취를 위한 해킹 활동을 국가와 지역을 가리지 않고 진행될 가능성이 높으며, SectorA02 과 SectorA05 그룹은 해킹 대상 국가의 고급 정치 관련 정보를 확보할 목적으로 활동할 가능성이 높다.

3월

SectorA05 그룹이 다른 SectorA 그룹들에 비교해 가장 많은 해킹 활동을 수행했으며, 해킹 목적 역시 한국 정부 활동과 관련된 정보 수집 활동과 함께 과거 SectorA01 에서 수행하였던 금전적인 정보 자산 확보의 해킹 목적 역시 병행하여 수행하고 있다. 이와 함께 해킹 활동의 범위 역시 한국이 포함된 동아시아 지역만을 중심으로 활동 한 과거 사례와 다르게 북미와 유럽지역의 국가에까지 확대되고 있어, SectorA05 그룹 인력들에 대한 변화와 함께 전략적인 해킹 목표에 변화가 있는 것으로 분석된다.

4월

SectorA 그룹의 지원을 받는 해킹 그룹 중 4월에는 SectorA01, SectorA02, SectorA05와SectorA06 총 4개 해킹 그룹의 활동이 발견되었다. 해킹 활동이 발견된 지역에서 활용된 해킹 기법들은 기본적으로 악성코드를 첨부한 스피어 피싱 기법을 활용하고 있으나, 해킹 대상 인물 및 조직이 포함된 지역의 특성에 따라 한글 파일 형태의 악성코드 또는 마이크로소프트 워드(Word) 파일 형태의 악성코드를 선택적으로 활용하고 있다. 그러나 최근 발견된 WinRAR에 존재하는 취약점을 악용하는 RAR 파일 형태의 악성코드도 활용하는 기민함을 보이고 있다. 이와 더불어 워터링 홀(Watering Hole) 공격 기법까지 활용한 사례도 발견되었다.

5월

SectorA02, SectorA05 그리고 5월에 새롭게 정의된 그룹인 SectorA07 그룹이 주도하는 해킹 활동이 비중이 크게 차지하고 있다. 해당 3개 그룹의 활동 비중이 크다는 것은 전체적인 SectorA 그룹들의 조직 개편과 전략적인 해킹 목적의 방향성이 정리되고 개별 그룹들에 대한 목표가 명확 해졌다고 볼 수 있다.

5월에 새롭게 정의된 SectorA07 그룹은 기존 SectorA05 그룹에 포함된 소규모 그룹이었으나 최근에 발생하는 일련의 해킹 활동들을 분석하는 과정에서 해당 SectorA07 그룹은 한국과 동남아시아 등 광범위한 지역의 기업들을 대상으로 금융 정보를 탈취하기 위한 목적으로만 활동하고 있는 것으로 보인다.

6월

6월에 발견된 SectorA 그룹은 주로 요르단(JORDAN)과 필리핀(PHILIPPINES) 그리고 한국(SOUTH KOREA) 및 일본(JAPAN)을 중심으로 한 중동과 동남아시아 그리고 동아시아를 대상으로 공격을 진행했다.

최근 SectorA 그룹들은 북한 정부와 관련된 외교 정보 수집 목적의 해킹 활동과 금전적인 이익을 확보하기 위한 목적의 해킹 활동을 병행하고 있다. 특히 금전적인 이익 목적의 해킹이 과거 금융기업과 가상화폐거래소를 중심으로 진행되었으나, 최근에는 가상화폐를 보유한 민간인으로까지 해킹 대상이 넓어지고 있다. 이러한 해킹 활동은 민간인에서 일반 기업 또는 정부 기관의 해킹으로 까지도 이어 질 수 있으므로 주의가 필요하다.

7월

계속 지속되는 SectorA 해킹 그룹들의 해킹 활동 목적은 한국과 관련된 정치, 외교활동 등 정부 활동과 관련된 고급 정보들 수집하기 위한 목적과 함께 전 세계를 대상으로 한 금전적인 재화의 확보를 위한 해킹 활동을 병행하고 있다. 이러한 해킹 목적은 장기간에 걸쳐 지속되고 있으며, 이러한 전략적 해킹 목적으로 당분간 변화 없이 지속적으로 진행될 것으로 판단된다.

지난 7월 발견된 SectorA01, SectorA05 와 SectorA07 그룹의 해킹 활동은 앞서 언급한 금전적 재화 확보를 위한 목적으로 해킹 활동을 진행 중 인 것이 발견되었으며, 해당 해킹 활동은 한국의 암호화폐 거래소 또는 암호화폐 거래가 가능한 개인들을 대상으로 하고 있다.

8월

지난 8월에 전체적인 SectorA와 관련된 해킹 그룹들의 활동은 한국의 정치, 외교 활동 그리고 북한 구호단체 등의 활동과 관련된 고급 정보들을 탈취하기 위한 목적과 함께 한국을 포함한 다른 국가들을 대상으로 한 해킹 활동에서는 대북제제로 인해 제한된 경제활동을 해결하기 위한 금융정보 탈취 목적의 해킹 활동을 병행하고 있다. 이러한 해킹 목적은 향후에도 당분간 지속될 것으로 판단된다.

9월

9월에 발견된 SectorA01, SectorA05 와 SectorA07 그룹의 해킹 활동은 앞서 언급한 해킹 목적 중 한국과 관련된 정치, 외교 활동 등의 고급 정보들을 수집하기 위한 목적으로 해킹 활동을 수행한 것으로 분석된다.

10월

10월에는 총 4개 해킹 그룹의 활동이 발견되었다 이들은 SectorA01, SectorA04, SectorA05와 Sector07 그룹이다.

SectorA01 그룹은 맥(macOS)과 윈도우(Windows) 운영체제를 사용하는 PC를 대상으로 허위 암호화폐 거래 프로그램을 배포해 암호화폐를 보유한 거래자들을 대상으로 해킹 활동을 수행했다.

SectorA04 그룹은 인도(India) 금융 기업에서 운영하는 ATM(Automated Teller Machine)을 대상으로 해킹 활동을 수행하였다. 이는 과거 한국에서 발생한 침해사고와 유사한 형태로, 해킹된 ATM 기기를 통해 입력되는 카드 정보 탈취 후, 실제 현금을 탈취하기 목적으로 해킹 활동을 수행했다.

SectorA05 그룹은 기존에 알려진 취약점을 포함한 한글 파일(HWP)을 이용하였으며, 전문가 자문요청 문서로 위장한 점으로 미루어 관련 학계나 대학 그리고 연구기관 등을 대상으로 한 대북관련 정보 수집 목적의 해킹 활동을 수행한 것으로 판단된다.

Sector07 그룹은 SectorA05 그룹과 유사하게 한글 파일 형태의 악성코드를 활용하였으며, 해당 한글 파일이 암호화폐 채굴 관련 내용을 포함하고 있는 것으로 미루어, 암호화폐 거래 및 채굴과 관련된 개인 및 조직을 대상으로 한 해킹 활동으로 판단된다.

11월

11월에는 SectorA01, SectorA02, SectorA03, SectorA04와 SectorA05 등 총5개 그룹의 해킹활동이 포착됐다. 여전히 이 기간에도 SectorA 해킹 그룹들의 해킹 활동 목적은 한국과 관련된 정치, 외교 활동 등 정부 활동과 관련된 고급 정보들 수집하기 위한 목적과 함께 전 세계를 대상으로 한 금전적인 재화의 확보를 위한 해킹 활동이 병행됐다.

12월

12월 발견된 총3개 그룹 가운데, SectorA01 그룹은 이탈리아, 인도네시아, 우크라이나, 영국, 미국, 한국과 중국에서 해킹 활동들이 발견되었으며, 암호화폐 거래소에서 배포하는 macOS 설치파일(DMG)를 가장해 배포했다.

SectorA05 그룹은 한국에서 해킹 활동이 발견되었으며, 정부 기관 문서로 위장하였으며, 한글(HWP) 파일 아이콘을 사용해 사용자에게 문서 파일인 것 같이 속이지만 실제로는 실행파일(EXE)인 것을 확인할 수 있다.

SectorA07 그룹은 한국을 대상으로 한 해킹 활동이 발견되었으며, SectorA05 그룹과 유사하게 한글 파일 형태의 악성코드를 사용했다. 해당 한글 파일은 포스트 스크립트를 사용하고 있다.

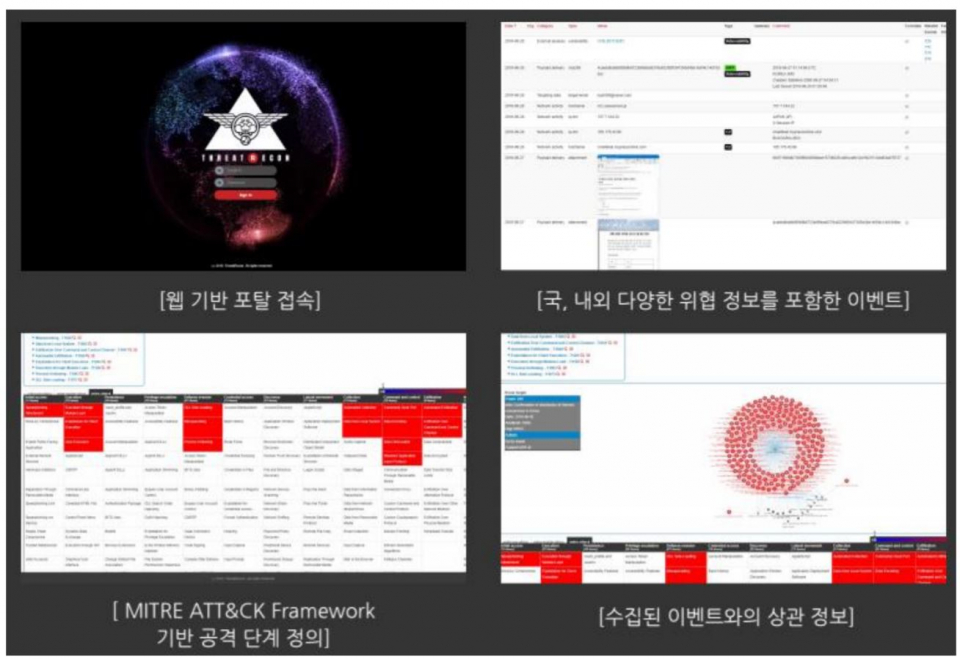

NSHC ‘ThreatRecon’ 플랫폼 서비스는 특화된 위협 탐지체계를 이용해, 위협 정보를 수집,분석해서 기업 환경 내 활용 가능한 인텔리전스 정보 제공 서비스다.

이 서비스는 차별화된 동남아시아, 중동 지역 활동 해킹 그룹 정보와 서비스를 활용한 예방, 탐지 및 대응으로 이어지는 정보보안 활동 체계 수립이 가능하다. 또 NSHC ThreatRecon Team 자체 플랫폼에 의한 위협 데이터 및 상관 정보 추출 서비스를 제공한다.

★정보보안 대표 미디어 데일리시큐!★