정부지원 해킹 그룹 ‘다크호텔’이 대규모 사이버공격을 진행 중이다. 중국 보안 회사 치후360은 해커들이 Sanfor SSL VPN 서버에서 제로데이를 사용해 기업 및 정부 네트워크에 원격으로 액세스 할 수 있었다고 말하며 이를 활용한 대규모 해킹 캠페인이 시작됐다고 6일 발표했다.

지난달 발표된 보고서에 따르면 구글은 다크호텔이 지난 2019년 5개 제로데이 취약점을 사용했으며 이는 어떤 다른 국가의 해킹 작전보다 많은 개수라고 밝힌바 있다.

치후 측은 이번 공격이 ‘다크호텔’로 알려진 해커 그룹에 대한 공격으로 추측한다고 밝혔다. 2007년부터 운영된 이 그룹은 오늘날 가장 정교한 국가 지원 해킹 그룹으로 알려져 있다.

이어 치후는 최근 이번 해킹 캠페인으로 해킹된 200대 이상의 VPN 서브를 발견했다고 전했다. 이 서버 중 174개가 베이징, 상하이의 정부 기관 네트워크와 더불어 각국의 중국 외교 임무 네트워크들이라고 공개했다.

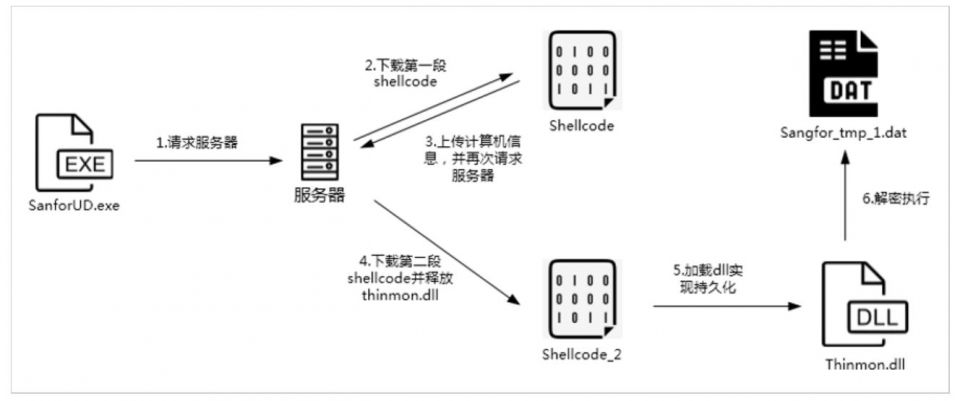

치후 보안 연구원은 6일 발표한 보고서에서 전체 공격 체인이 정교하고 매우 영리하다며 해커는 Sangfor VPN 서버를 제어하기 위해 제로데이를 사용했으며, SangforUD.exe라는 파일을 부비트랩화 된 버전으로 대체했다. 이 파일은 직원들이 컴퓨터에 설치해 Sangfor VPN 서버(및 기본적으로 업무용 네트워크)에 연결하는 Sangfor VPN 데스크톱 앱의 업데이트다.

치후 연구원들은 직원들이 해킹된 Sangfor VPN 서버에 연결했을 때 데스크톱 클라이언트에 대한 자동 업데이트를 제공받았지만 이후 부비트랩 된 SangforUD.exe 파일을 받았으며 이 장치에 백도어 트로이 목마가 설치되었다고 밝혔다.

이번 Sanfor VPN 제로데이는 다크호텔이 2020년에 사용한 세 번째 제로데이다. 올해 초 이 그룹은 파이어폭스 및 인터넷 익스플로러 브라우저 제로데이를 이용해 중국과 일본 정부 기관을 대상으로 작전을 수행한 것으로 드러났다.

이어 연구원들은 최근 중국 정부 기관에 대한 공격이 현재 코로나 바이러스(COVID-19) 발생과 관련이 있을 수 있다고 말했다. 중국 보안 당국은 다크호텔이 중국 정부가 바이러스를 어떻게 처리했는지에 대한 정보를 얻으려 했다고 전했다.

그 이유는 공격 패턴이 2주 전 코로나19에 대한 전 세계적 대응을 조정하는 국제기구인 세계 보건기구에 대한 다크호텔의 공격 패턴과 유사하기 때문이다.

이번 다크호텔의 제로데이 공격에 대해 Sangfro는 6일과 7일 패치가 나올 것이라고 밝혔다. 이 회사는 또한 해커가 VPN 서버를 손상시켰는지 탐지하는 스크립트와 다크호텔이 배포한 파일을 제거하는 두 번째 툴을 공개하겠다고 전했다. 보다 자세한 사항은 치후360 블로그를 참조하면 된다.

-360 블로그: 클릭

★정보보안 대표 미디어 데일리시큐!★