카스퍼스키 보안 연구원들이 HTTP 상태 코드에 의존하는 메커니즘을 사용해 감염된 호스트를 제어하는 새로운 버전의 COMpfun 멀웨어를 확인했다고 밝혔다.

이 멀웨어는 유럽 전역의 외교 기관에 대한 공격에 사용되었고 공격의 배후는 ‘툴라(Turla)’로 알려진 러시아 국가 후원 사이버 공격 그룹으로 알려져 있다.

툴라는 비표준적이고 혁신적인 방법을 사용해 멀웨어를 구축하고 은밀한 공격을 감행한 오랜 역사를 가지고 있다. 이 그룹은 통신 위성을 하이재킹해 멀리 떨어진 지역에 멀웨어를 전달, 브리트니 스피어스의 인스타그램 사진에 게시된 댓글 내에 통제 매커니즘을 숨긴 악성코드 개발, 스팸으로 보이는 메시지를 경유해 명령을 받는 이메일 서버 백도어를 개발, 다른 국가의 사이버 스파이 해커 그룹 해킹, 인터넷 백본에서 피해자의 트래픽을 추적하기 위해 사용하는 HTTPS 트래픽에 작은 핑거 프린트를 숨기기 위해 피해 장치의 크롬과 파이어폭스 설치를 수정해온 것으로 알려져 있다.

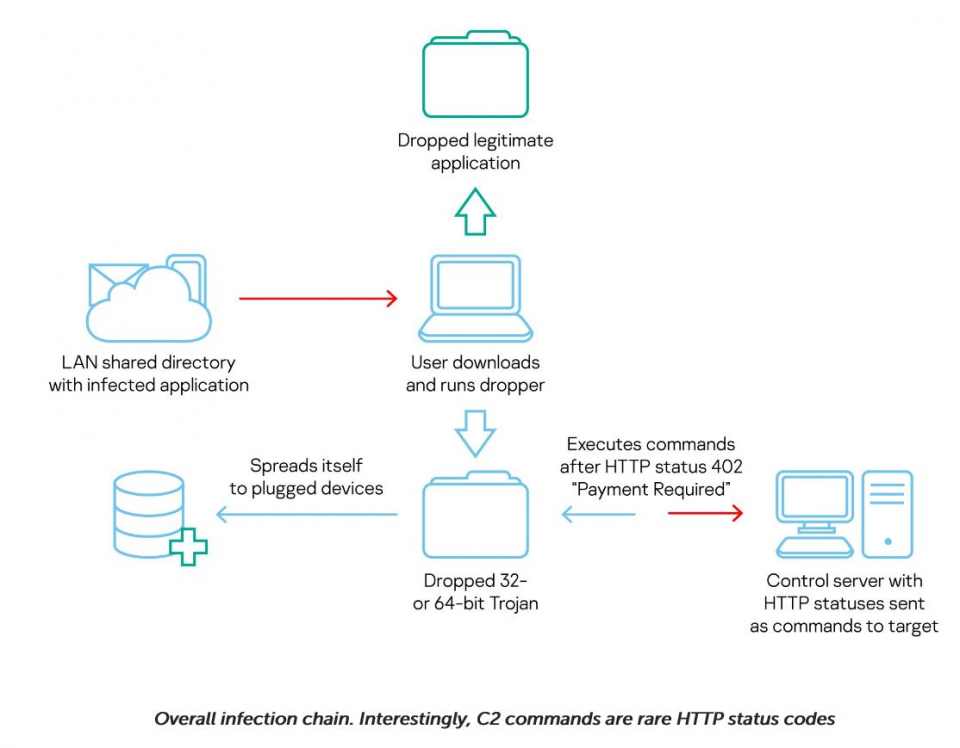

카스퍼스키는 14일 발간한 보고서에서 툴라의 새로운 기법인 명령-제어(C&C) 서버로부터 지시를 HTTP 상태 코드 형태로 받는 악성 멀웨어들을 공개했다. 이 특별한 멀웨어는 COMpfun으로 명명되었으며, 피해자를 감염시키고 시스템 정보, 키 입력 기록, 사용자 데스크탑의 스크린샷을 찍는 전형적인 원격 액세스 트로이(RAT)이다. 수집된 모든 데이터는 원격 C&C 서버로 유출된다.

COMpfun의 첫번째 버전은 2014년 야생에서 발견되었으며, GDATA 보고서에 자세히 설명되어 있다.

이번에 발견된 새로운 업그레이드 버전은 이전 COMpfun과는 달랐다. 카스퍼스키는 RAT의 전통적인 데이터 수집 기능 외에도, 새로운 COMpfun 버전에는 두가지 새로운 추가 기능이 포함되어 있다고 말한다.

첫번째는 USB 이동식 디바이스가 감염된 호스트에 연결되면 모니터링한 다음 새로운 디바이스로 전파하는 기능이다. 이 기능은 툴라 그룹이 내부 및 망 분리 네트워크를 감염시키기 위한 자기 확산 메커니즘으로 생각된다.

두번째는 새로운 C&C 통신 시스템이다. 카스퍼스키에 따르면 이 새로운 C&C 악성코드 프로토콜은 명확하게 정의된 명령을 HTTP 또는 HTTPS 요청으로 감염된 호스트(COMpfun 멀웨어 임플란트)에 직접 전송하는 고전적인 패턴을 사용하지 않는다.

보안 연구원들과 보안 제품은 HTTP/HTTPS 트래픽에서 멀웨어 명령과 유사한 패턴을 검색한다. HTTP 헤더나 트래픽에서 CLI와 같은 매개 변수를 볼 때, 악의적인 무엇인가가 일어나고 있다는 명백한 징후일 수 있다.

툴라 그룹은 이러한 유형의 탐지를 피하기 위해 HTTP 상태 코드에 의존하는 새로운 서버-클라이언트 C&C 프로토콜을 개발했다.

HTTP 상태 코드는 서버가 연결 클라이언트에 제공하는 국제 표준화 응답이다. 상태 코드는 서버의 상태를 제공하며 클라이언트(일반적으로는 브라우저)에게 연결 삭제, 자격 증명 제공, 연결 새로 고침 등과 같은 다음 작업을 지시하는데 사용된다.

카스퍼스키는 툴라가 COMpfun C&C 가 서버 역할을 하고 감염된 호스트에서 동작하는 COMpfun 임플란트가 클라이언트 역할을 하는 COMpfun C&C 프로토콜에 수십 년 동안 존재해온 이 기본적인 서버-클라이언트 메커니즘을 개조했다고 설명한다.

카스퍼스키는 Compfun 임플란트가 C&C 서버를 호출할 때마다 서버가 402(Payment Required) 상태 코드를 응답하면 이후의 모든 상태 코드는 앞으로 있을 명령이라고 설명한다. 예를 들어 COMpfun 서버가 402 상태 코드로 응답한 후 200 상태 코드로 응답할 경우 악성 멀웨어 임플란트는 호스트의 컴퓨터에서 수집한 모든 데이터를 툴라 C&C 서버로 업로드 하는 동작을 한다.

연구원들은 다음과 같은 HTTP 상태 코드와 관련한 COMpfun 명령을 리버싱할 수 있었다고 덧붙였다.

-카스퍼스키 보고서: 상세내용 클릭

★정보보안 대표 미디어 데일리시큐!★

◇상반기 최대 개인정보보호&정보보안 컨퍼런스 G-PRIVACY 2020 개최

-날짜: 2020년 5월 28일

-장소: 더케이호텔서울 2층 가야금홀

-참석: 공공·금융·기업 개인정보보호 및 정보보안 책임자·실무자

-교육이수: 7시간 인정

-사전등록: 사전등록 클릭

-보안기업 참가문의: 데일리시큐 길민권 기자 / mkgil@dailysecu.com