KISA 종합분석팀 ‘피싱 타깃 정찰과 공격 자원 분석’ TTPs 4번째 보고서 발표

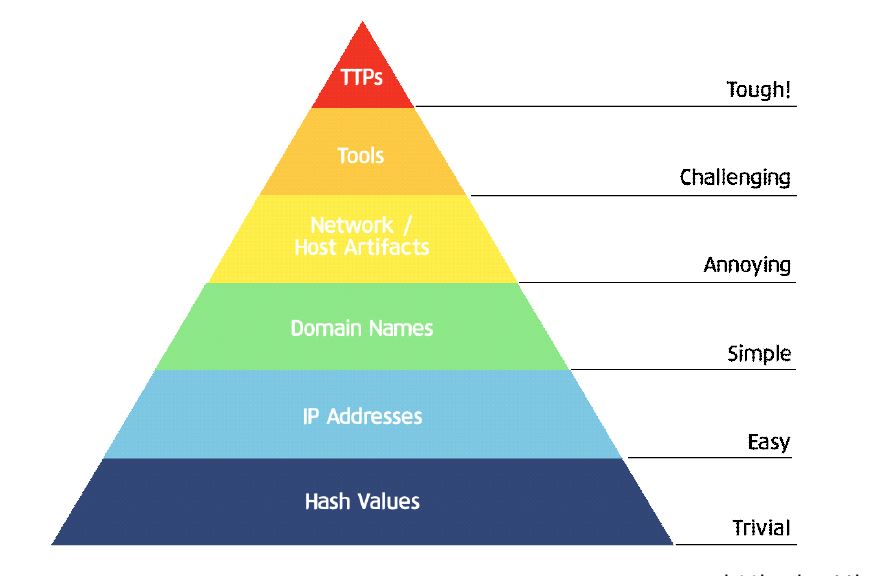

“과거의 침해사고들이 현재에도 여전히 발생하고 있으며, 방어 체계를 잘 갖춘 기업도 전혀 예외가 아니다. 사이버보안에서 유명한 고통의 피라미드(The Pyramid of Pain)는 방어자가 TTP(Tactic, Technique, Procedure)와 같은 공격자의 전략과 전술, 그리고 그 과정을 이해하고 방어 체계를 운영하는 것이 가장 효과적임을 잘 표현하고 있다. 보안은 공격자를 Tough!한 단계로 끌고 가는 것이다.”

한국인터넷진흥원(KISA) 침해사고분석단 종합분석팀 △김동욱 선임 △김병재 선임 △이태우 선임 △이재광 팀장이 ‘피싱 타깃 정찰과 공격 자원 분석’이란 주제로 TTPs 4번째 보고서를 발표했다.

보고서에 따르면, 공격자는 TTP를 쉽게 확보하거나 버릴 수 없다. 타깃이 정해진 공격자는 타깃의 방어 환경을 무력화하기 위해 많은 시간을 들여 TTP를 학습하고 연습한다. 또 확보된 TTP를 지속 활용할 수 있는 대상들이 새로운 타깃이 되는 것이다. 따라서 TTP는 방어전략에서 중요한 부분이다.

이번 보고서는 공격자가 해킹 공격을 감행하기 전, 사전준비 단계에서 무엇을 하는지를 다루고 있다.

공격자들은 타깃 기업에 침투하기 위해 많은 준비를 한다. 악성코드를 제작하고 C2 서버를 만든다. C2서버는 보안이 허술한 기업의 서버를 해킹하거나 호스팅 서버를 구매하기도 한다. 최초 침투에 사용할 취약점 코드를 인터넷을 통해 검색하기도 하고 목표가 될 기업의 중요 인물에 대한 언론이나 SNS를 통해 정보도 수집한다. 수집된 정보를 토대로 피싱메일을 보내 시스템을 감염시키거나 인터넷 검색 등을 통해 확보한 취약점을 통해 최초 침투를 한다.

보고서에는 공격자가 인프라를 확보하는 방법부터 확보한 인프라를 공격에 활용하는 방법까지, 공격자의 서버를 직접 분석해 공격자가 사용하는 도구와 피싱메일을 보내는 과정을 상세히 설명하고 있어 방어 전략을 수립하는데 큰 도움이 될 것으로 보인다.

공격과정을 보면 다음과 같다.

□정찰

정찰 단계에서 공격자는 공격대상을 선정하는 작업을 수행한다. 침투하고자 하는 목표 기업의 정보를 수집하기 위해 공격 대상이 될 만한 인물 또는 기업을 검색 엔진 및 SNS에 검색하여 스피어피싱 목표 메일 계정, 기업의 내부 인사체계 등 공격에 필요한 대부분의 정보를 얻고 있다. 또한, 피싱페이지를 구성해서 직원의 메일 계정 등을 수집한다.

□자원 개발

공격에 활용할 인프라를 구축하는 단계이다. 정보유출, 명령 제어 등을 위해 기존에 노출되지 않은 인프라를 확보한다.

영세한 기업의 서버를 탈취하거나 호스팅 및 도메인을 가상자산을 통해 임대하고 공격에 필요한 악성코드를 직접 제작하여 사용한다. 하지만, 상황에 맞게 유연한 공격을 위해 공개된 해킹 도구나 취약점 POC 코드를 준비해두고 있다.

그리고 목표 기업의 성공적인 내부 장악을 위해 사전에 스피어피싱을 통해 탈취한 계정을 활용해서 주고 받는 메일을 들여다보거나 신뢰할만한 SNS 계정을 확보해서 실시간으로 기업 또는 직원의 정보를 확인하고 있다.

□최초 침투

정보 수집과 인프라 등 자원이 확보되면 침투를 시도한다. 사전에 탈취한 계정 정보를 활용해서 악성코드 또는 악성링크가 첨부된 해킹메일을 발송하는 등 최초 침투시에는 스피어 피싱 이메일을 많이 사용한다. 또한, 목표 기업에서 사용하는 공개된 소프트웨어의 정보와 취약점을 사전에 확보하여 침투에 사용한다.

□실행

원격제어 악성코드를 통해 공격자가 원하는 CMD명령을 수행하고 추가 악성코드를 실행한다.

□지속성 유지

PC에 감염된 원격제어 악성코드에는 지속성 유지를 위해 레지스트리 등록을 통한 자동실행 기능이 포함되어있다. 이로 인해 PC가 부팅될때마다 악성코드를 실행한다.

□자격 증명 확보

계정정보 탈취를 위해 공격자는 키로깅, 패스워드 덤프 프로그램, 암호가 저장된 파일 탈취 등을 이용하며, OTP 등 이중 인증이 설정되어있는 계정은 자체 개발 프로그램을 이용하여 우회하여 탈취한다.

□방어 회피

공격자는 오랜 시간 내부에 머물기 위해 악성코드 및 공격자 서버의 주소를 위장하여 노출을 최소화한다. 백신 등의 보안 장비 탐지 우회를 위해 자체 개발한 암호화 도구를 활용해서 악성코드를 암호화한다.

□측면 이동

내부 확산을 위해 수집된 정보 또는 사전에 탈취한 내부 직원을 위장한 피싱메일을 발송하는 방법을 통해 측면 이동을 시도한다.

□내부 정보 수집

기업 내부의 정보를 수집하기 위해 감염PC에서 원격제어 악성코드의 키로깅 기능을 사용하여 추가 계정정보를 탈취하거나 스크린 캡쳐 기능을 사용해서 피해시스템 PC 상황을 주기적으로 확인한다. 그리고 탈취한 이메일 계정 정보는 파일로 보관하거나 메일 관리 솔루션을 사용하여 관리한다.

□유출

외부로 정보를 유출할 때 트래픽 노출 최소화를 위해 데이터가 일정 크기 이상일 경우 분할해 유출한다.

보다 상세한 내용은 보고서를 참조하면 된다. 이 보고서는 데일리시큐 자료실에서도 다운로드 가능하다.

★정보보안 대표 미디어 데일리시큐!★