구글 위협 분석 그룹은 지난 몇 달 동안 여러 회사 및 조직에서 취약성 연구 및 개발을 담당하는 보안 연구원을 대상으로 진행 중인 캠페인을 확인했다고 25일 블로그를 통해 공개했다.

북한에 기반을 둔 정부 지원 단체가 행한 이 캠페인의 배후에 있는 주체들은 보안 연구원들을 대상으로 여러 수단을 사용해 공격을 진행했다. 이번 캠페인은 보안 커뮤니티 사람들이 정부 지원 공격자들의 표적이며 기존 친분이 없는 사람들과 교류할 때 경계를 유지해야 함을 경고해준다.

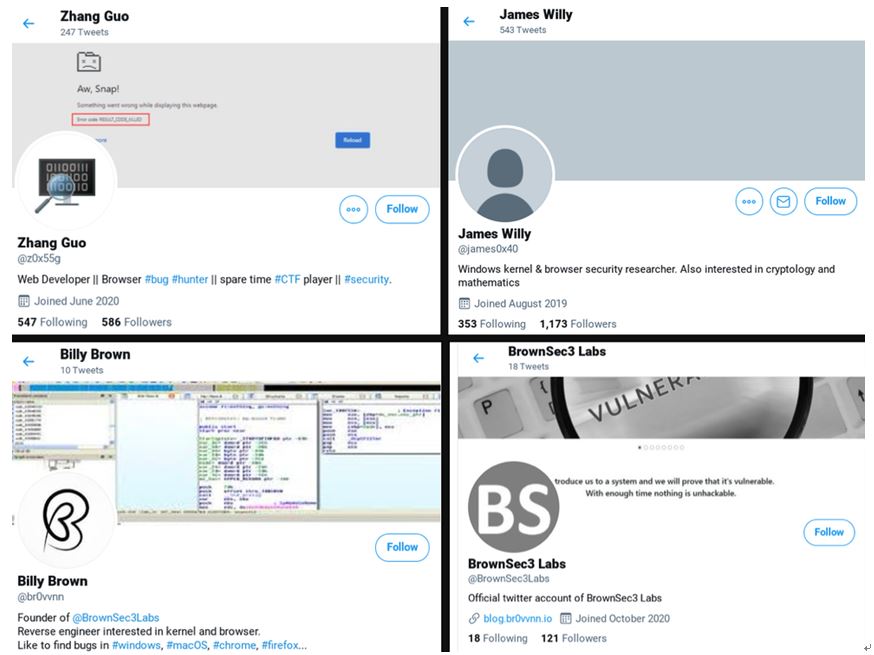

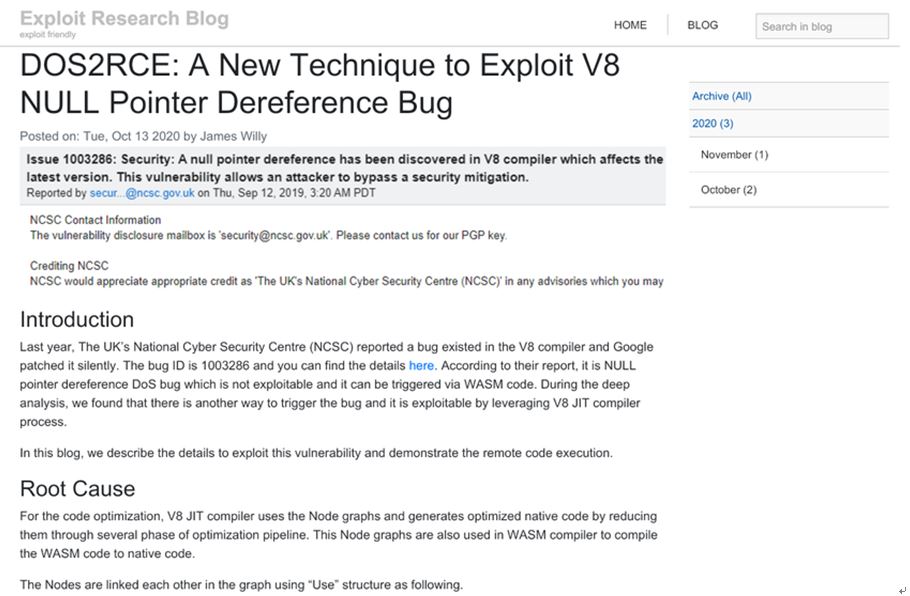

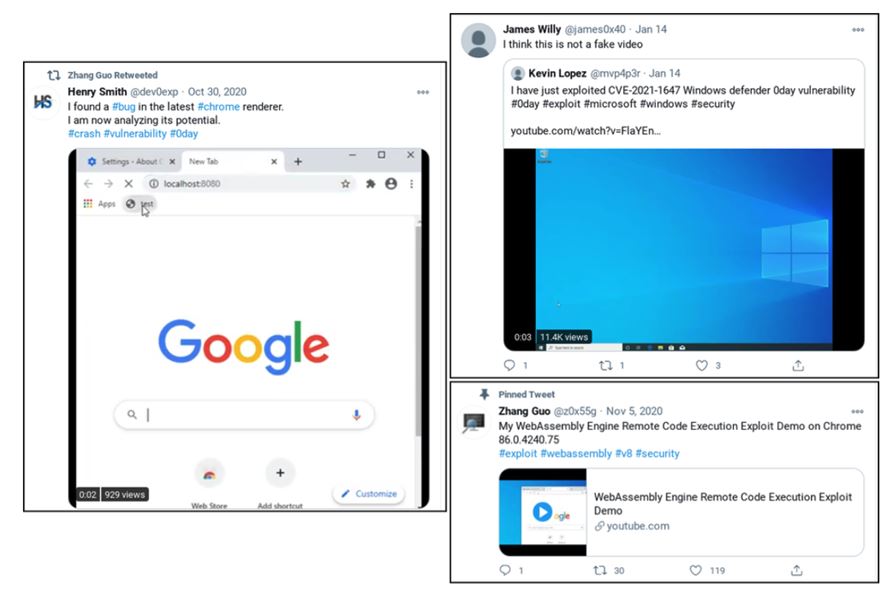

공격자들은 보안 연구원들에게 신뢰감을 주고 관계를 만들기 위해 잠재적 표적들과 상호 작용할 수 있는 연구 블로그와 여러 트위터 프로필을 구축했다. 그들은 자신의 블로그에 링크를 게시하고 익스플로잇에 대한 동영상을 올리고, 자신이 관리하는 다른 계정으로 게시물을 증폭하고 리트윗했다.

그들의 블로그에는 다른 보안 연구원들의 신뢰를 만들어내기 위해 합법적인 보안 연구원의 '게스트' 게시물을 포함해 공개적으로 공개된 취약점에 대한 기록과 분석이 포함되어 있다.

그들이 게시한 비디오의 모든 익스플로잇 진위 또는 작동 상태를 확인할 수는 없지만 적어도 한 가지의 경우 행위자들은 그들이 주장한 익스플로잇 성공 사례를 위조했다.

2021년 1월 14일 공격자들은 최근 패치된 윈도우 디펜더 취약점인 CVE-2021-1647을 악용 성공했다고 말하며 유튜브 동영상을 트위터를 통해 공유했다. 동영상에서 그들은 cmd.exe 셸을 생성하는 성공적으로 작동하는 익스플로잇을 보여주고 있다고 주장했지만, 동영상을 주의 깊게 검토하면 익스플로잇이 가짜임을 확인할 수 있다.

유튜브의 여러 댓글들은 해당 동영상이 위조되었으며 실제로 작동하는 악용 사례가 없음을 보여준다. 이러한 댓글이 작성된 후 행위자들은 두 번째 트위터 계정(그들이 제어하는)을 사용해 원본 게시물을 리트윗하고 "가짜 동영상이 아니다"라고 주장했다.

이 행위자들은 새로운 사회 공학 방법으로 특정 보안 연구원을 표적으로 삼는 것이 관찰되었다. 초기 관계가 만들어진 후 대상 연구원에게 취약성 연구에 대해 공동 작업을 원하는지 물어본 다음 연구원에게 비주얼 스튜디오 프로젝트를 제공한다.

비쥬얼 스튜디오 프로젝트 내에는 취약점을 악용하기 위한 소스코드와 비주얼 스튜디오 빌드 이벤트를 통해 실행되는 추가 DLL이 있다. DLL은 행위자가 제어하는 C2 도메인과 즉시 통신을 시작하는 맞춤형 악성코드이다. 비주얼 스튜디오 빌드 이벤트의 예는 아래 이미지에서 확인 가능하다.

사회 공학을 통해 사용자를 표적화하는 것 외에도 악성 행위자의 블로그를 방문한 후 연구원이 해킹당한 여러 사례가 관찰되었다. 이 각각의 경우 연구원들은 트위터 링크를 따라 blog.br0vvnn[.]io에 호스팅 된 글로 이동했으며, 그 직후 연구원의 시스템에 악성 서비스가 설치되고 행위자 소유의 명령 및 제어 서버에 비코닝(beaconning)을 시작할 수 있는 메모리 백도어가 설치된다. 이러한 방문 당시 피해자 시스템은 완전히 패치된 윈도우 10 및 크롬 브라우저를 실행하고 있었다. 아쉽게도 현재로서는 해킹 메커니즘을 확인할 수 없다.

악성 행위자들은 잠재적 대상들과 통신하기 위해 트위터(Twitter), 링크드인(LinkedIn), 텔레그램(Telegram), 디스코드(Discord), 키베이스(Keybase) 및 이메일을 포함한 여러 플랫폼을 사용했다. 알려진 계정 및 닉네임 목록을 아래에 첨부한다. 이 계정 중 하나와 통신했거나 블로그를 방문했다면 아래에 제공된 IOC에 대해 시스템을 검토하는 것이 좋다. 지금까지는 이 캠페인은 윈도우 시스템을 대상으로 하는 것으로 보인다.

표적이 될 것으로 염려되는 경우 일반 웹 브라우징, 연구 커뮤니티의 다른 사람들과 상호 작용, 제 3자로부터의 파일 수락, 자체 보안 연구 등을 분류해 물리적 또는 가상 머신을 사용해 분리 수행하는 것이 좋다.

악성 행위자의 연구 블로그리스트는 다음과 같다.

● https://blog.br0vvnn[.]io

◇트위터 계정

● https://twitter.com/br0vvnn

● https://twitter.com/BrownSec3Labs

● https://twitter.com/dev0exp

● https://twitter.com/djokovic808

● https://twitter.com/henya290

● https://twitter.com/james0x40

● https://twitter.com/m5t0r

● https://twitter.com/mvp4p3r

● https://twitter.com/tjrim91

● https://twitter.com/z0x55g

◇링크드인 계정

● https://www.linkedin.com/in/billy-brown-a6678b1b8/

● https://www.linkedin.com/in/guo-zhang-b152721bb/

● https://www.linkedin.com/in/hyungwoo-lee-6985501b9/

● https://www.linkedin.com/in/linshuang-li-aa696391bb/

● https://www.linkedin.com/in/rimmer-trajan-2806b21bb/

◇키베이스

● https://keybase.io/zhangguo

◇텔레그램

● https://t.me/james50d

◇샘플 해쉬

● https://www.virustotal.com/gui/file/4c3499f3cc4a4fdc7e67417e055891c78540282dccc57e37a01167dfe351b244/detection (VS Project DLL)

● https://www.virustotal.com/gui/file/68e6b9d71c727545095ea6376940027b61734af5c710b2985a628131e47c6af7/detection (VS Project DLL)

● https://www.virustotal.com/gui/file/25d8ae4678c37251e7ffbaeddc252ae2530ef23f66e4c856d98ef60f399fa3dc/detection (VS Project Dropped DLL)

● https://www.virustotal.com/gui/file/a75886b016d84c3eaacaf01a3c61e04953a7a3adf38acf77a4a2e3a8f544f855/detection (VS Project Dropped DLL)

● https://www.virustotal.com/gui/file/a4fb20b15efd72f983f0fb3325c0352d8a266a69bb5f6ca2eba0556c3e00bd15/detection (Service DLL)

◇C2 도메인(악성 행위자 소유)

● angeldonationblog[.]com

● codevexillium[.]org

● investbooking[.]de

● krakenfolio[.]com

● opsonew3org[.]sg

● transferwiser[.]io

● transplugin[.]io

◇C2 도메인(합법적이나 장악당한)

● trophylab[.]com

● www.colasprint[.]com

● www.dronerc[.]it

● www.edujikim[.]com

● www.fabioluciani[.]com

◇C2 URL

● https[:]//angeldonationblog[.]com/image/upload/upload.php

● https[:]//codevexillium[.]org/image/download/download.asp

● https[:]//investbooking[.]de/upload/upload.asp

● https[:]//transplugin[.]io/upload/upload.asp

● https[:]//www.dronerc[.]it/forum/uploads/index.php

● https[:]//www.dronerc[.]it/shop_testbr/Core/upload.php

● https[:]//www.dronerc[.]it/shop_testbr/upload/upload.php

● https[:]//www.edujikim[.]com/intro/blue/insert.asp

● https[:]//www.fabioluciani[.]com/es/include/include.asp

● http[:]//trophylab[.]com/notice/images/renewal/upload.asp

● http[:]//www.colasprint[.]com/_vti_log/upload.asp

◇Host IOCs

-Registry Keys

● HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\KernelConfig

● HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\DriverConfig

● HKCU\SOFTWARE\Microsoft\Windows\CurrentVersion\Run\SSL Update

-File Paths

● C:\Windows\System32\Nwsapagent.sys

● C:\Windows\System32\helpsvc.sys

● C:\ProgramData\USOShared\uso.bin

● C:\ProgramData\VMware\vmnat-update.bin

● C:\ProgramData\VirtualBox\update.bin

★정보보안 대표 미디어 데일리시큐!★