맨디언트는 지난 1년간 UNC3890 위협 행위 클러스터를 추적했으며 이 조직은 이스라엘 해운, 의료, 정부, 에너지 조직을 타깃으로 공격을 해 왔다고 분석 내용을 공개했다.

분석 내용에 따르면, UNC3890은 주로 사회 공학 기법을 적용한 미끼를 이용한 공격과 웹 취약점을 이용하는 워터링 홀(Watering Hole) 공격을 시도했다.

맨디언트는 이 위협 행위 클러스터가 이란과 연관된 것으로 판단, 주로 정보 수집에 중점을 두고 활동한 것으로 보고 있다. 이렇게 수집한 데이터는 최근 몇 년간 해운 업계를 괴롭힌 다양한 악의적 활동에 이용할 수 있다고 전했다.

맨디언트는 PDB 문자열 및 페르시아어 아티팩트(artifact) 같이 이란 배후 위협 행위자들이 사용하는 기술 관련 연결 고리도 일부 확인했다.

UNC3890이 진행한 캠페인은 2020년 후반부터 시작되어 2022년 현재까지 계속 진행되고 있다. 주로 이스라엘 지역에 한정되어 있지만 목표로 삼은 기업에는 글로벌 조직이 포함되어 있다.

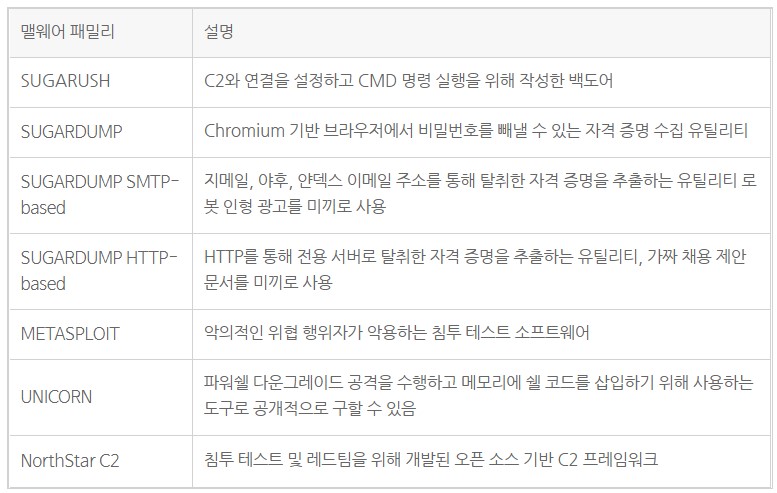

이 조직은 SUGARUSH라는 백도어와 SUGARDUMP라는 브라우저 자격 증명 탈취 도구를 주로 사용한다. SUGARDUMP는 지메일, 야후, 얀덱스 이메일 서비스를 통해 탈취한 데이터를 추출한다. 또한, UNC3890은 METASPLOIT 프레임워크와 NorthStar C2같이 공개적으로 사용할 수 있는 도구도 이용한다.

이 밖에도 맨디언트는 UNC3890의 C2(Command & Control) 서버와 연결된 네트워크 인프라도 밝혀냈다. 이 인프라는 도메인을 호스팅하는 한편 오피스 365 같은 협업 서비스, 링크드인이나 페이스북 같은 소셜 네트워크의 가짜 로그인 페이지 운영에 사용되었다. 그리고 가짜 로봇 인형 광고와 채용 제안 관련 컨텐츠와도 연결되었다. 맨디언트는 C2 서버가 여러 타깃과 통신하는 것을 관찰했다. 또한, 이스라엘의 해운 조직을 목표로 삼은 워터링 홀 공격도 관찰했다.

맨디언트는 최근 블로그 포스팅을 통해, UNC3890이 사용한 악성 코드와 이전에 이란 배후의 위협 행위자가 사용한 적 없는 TTP 그리고 이번 캠페인에서 위협 행위자들이 사용한 공개된 도구를 자세히 공개했다.

★정보보안 대표 미디어 데일리시큐!★