북한 해킹그룹의 대남 사이버 스파이 활동에 활용하기 위한 정보탈취 공격이 지속적으로 발생하고 있어 각별한 주의가 요구된다.

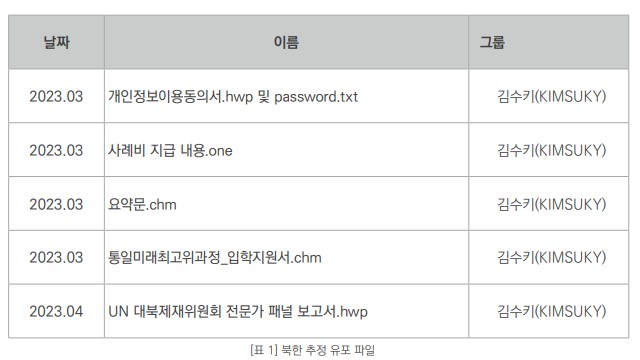

6일, 데이터보호 기업 ‘소만사’는 북한 해킹그룹 ‘김수키(Kimsuky)’가 실제 대한민국 기관에서 작성된 문서양식을 그대로 복제, 위장해 공격한 행위가 포착됐다고 밝혔다.

이번에 ‘김수키’ 그룹은 APT 해킹공격을 수행하기 위해 HWP 문서를 악용, 공공기관과 공기업을 타깃으로 공격 작전을 수행한 것으로 보인다.

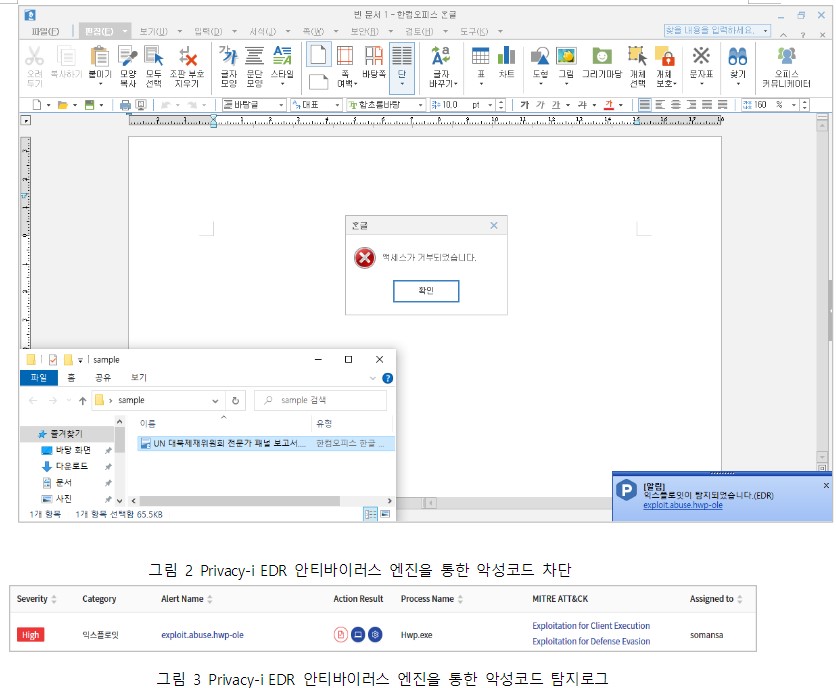

소만사에 따르면, ‘김수키’가 공격수행을 위해 유포한 파일 ‘UN 대북제재위원회 전문가패널 보고서.hwp’는 실제 남북교류협력지원협회 ‘UN 대북제재위원회’에서 주기적으로 발행하는 문서와 이름과 형식이 같다. ‘김수키’는 이를 사칭하여 공격 대상에게 발송, 클릭을 유도한 것으로 분석됐다.

해당 파일 열람시 악성행위가 실행되며 해커는 감염PC의 정보를 탈취하게 된다. 악성코드에 감염된 PC는 주로 키로깅, 스크린샷, 파일유출 등의 위험에 노출된다. 원격제어 기능까지 포함되어 있을 경우 PC제어권까지 넘어가 더 큰 피해가 발생할 수 있다. 금번에 유포된 파일은 공격자의 C&C에 접속해 공격자의 명령을 유동적으로 수행할 수 있는 기능이 포함되어 있었다.

한편 소만사는 ‘김수키’의 공격행위를 지속적으로 모니터링, 분석해 보고서를 공개했다. 해당 보고서를 통해 ‘김수키’의 공격특성을 공유하고 동일공격을 예방 및 차단할 수 있도록 상세내용을 서술했다고 전했다.

문서형 악성코드’에 대응, 예방할 수 있는 방안은 크게 세 가지로 요약된다.

첫번째는 신뢰할 수 없는 메일의 첨부파일 실행은 금지하는 것이다. 두번째는 행위기반 악성코드 차단 솔루션을 도입하는 것이다(소만사 Privacy-i EDR 외). 세번째는 민감정보를 보유하고 있는 기업/기관은 망분리를 시행하여 PC가 악성코드 감염되었더라도 외부 해커와 통신이 불가능하도록 하여 더 이상 추가적 악성행위가 없도록 대비하는 것이다.

‘김수키의 UN 대북제재위원회 사칭공격’ 분석 리포트는 현재 소만사 악성코드 블로그(클릭)에 공개되어 있다.

★정보보안 대표 미디어 데일리시큐!