한국의 한 자동차 기업과 관련된 것으로 의심되는 악성코드도 발견돼

한국에서도 활동하는 것으로 분석 되는 베트남 정부 지원 해킹 그룹인 SectorF01 그룹의 최근 활동 분석 보고서가 NSHC(허영일 대표)에 의해 25일 공개됐다.

NSHC ThreatRecon팀의 분석 보고서에 따르면, “2013년경부터 남중국해 주변의 국가들을 대상으로 사이버 첩보 활동을 하고 있는 국가 차원의 지원을 받는 해킹 그룹이 있다. 이 그룹을 자체적인 분류 체계에 따라 SectorF01 그룹이라 칭한다”고 밝히고 있다.

또 “2017년을 기점으로 이들의 사이버 첩보 활동은 크게 증가하고 있다. 이들은 주로 주변국가들의 정부기관 및 외교, 군사, 연구 기관 등에 대한 사이버 첩보 활동을 수행한다. 또한 자국의 체제에 반하는 세력들에 대한 감시 활동도 수행한다. 최근에는 자국의 이익을 위한 다양한 산업 분야에 대한 사이버 첩보 활동을 수행하고 있다. 특히 자동차 산업 분야에 대한 공격이 두드러지며, 동아시아의 일본과 한국으로 그 공격 대상을 확대해 나가고 있다”고 전했다.

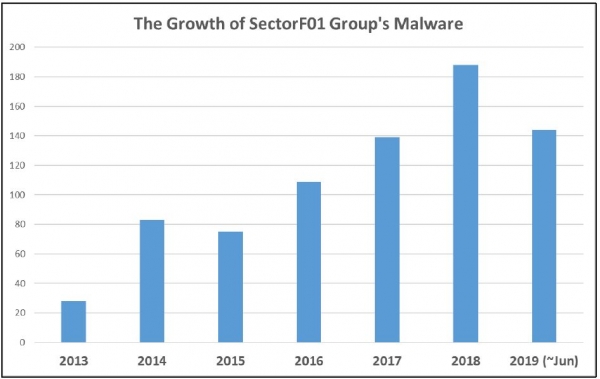

ThreatRecon팀은 SectorF01 그룹의 사이버 첩보 활동을 2013년부터 현재(2019년 상반기)까지 사용한 악성코드 약 800여 종을 통해 단계별로 분석했다.

이번 보고서에서는 SectorF01 그룹이 목표물에 침투하기 위해 초기에 사용하는 방식들에 초점을 두고 정리한 내용이다. 그들은 주로 DLL Side-Loading 기법을 사용하는 것으로 분석됐다.

SectorF01 그룹의 주요 공격대상을 살펴보면 다음과 같다.

이 그룹은 주로 동남아시아와 동아시아의 국가들을 대상으로 사이버 첩보 활동을 하고 있다. 타깃 국가들은 또한 남중국해 주변의 국가들이며 ASEAN(Association of Southeast Asian Nations) 소속 국가들이기도 하다.

그들이 집중적으로 공격하는 목표물이 속한 국가들은 △베트남 △중국 △캄보디아 △라오스 △태국 △미얀마 △필리핀 △말레이시아 △인도네시아 △싱가포르 등이다. 또한 최근에는 일본과 한국 등 동아시아 국가들을 대상으로 사이버 첩보 활동을 확대하고 있다.

SectorF01그룹이 사이버 첩보 활동을 수행하는 분야는 △베트남 정부의 반체제 인사 및 언론인, 활동가 △ASEAN 관련 조직 △정부 기관 △외교 기관 △군사 기관 △해양 기구, 해양 연구기관, 해운 업체 등 해양과 관련된 기관 △과학 연구 기관 △대학교 및 교육 기관 △베트남에 진출한 외국 기업 △자동차 산업 분야 등으로 조사됐다.

보고서에 따르면, 이 그룹은 2013년 경부터 사이버 첩보 활동을 시작한 이래, 매년 꾸준히 증가하며 동남아시아 지역에서 가장 영향력이 있는 정부 지원 해킹 그룹 중 하나로 자리매김했다고 전했다.

ThreatRecon팀은 SectorF01 그룹이 공격에 사용한 악성코드 실행파일 약 800여종을 통해 그들의 활동에 대한 통계를 작성했다.

통계에 사용한 악성코드 약 800여종은 모두 윈도우 실행 파일 바이너리이며, 실행될 때마다 파일의 해쉬(HASH)가 달라지는 Polymorphic 바이너리는 최초 파일을 제외하고는 통계에서 배제했다.

ThreatRecon팀은 “SectorF01 그룹이 악성코드를 제작한 시간과 요일에 대한 통계를 토대로 약 7년여간의 그들의 사이버 첩보 활동을 분석한 결과, 그들이 베트남 정부의 지원을 받는 해커 그룹일 가능성이 높을 것으로 추정하고 있다”며 “약 800여종의 악성코드 중 타임스탬프가 조작된 것으로 여겨지는 실행 파일을 제외한 나머지 약 500여종의 악성코드 실행파일의 타임스탬프를 가지고 컴파일 시간에 대한 통계를 작성했다”고 밝혔다.

SectorF01 그룹이 베트남에서 활동한다는 가정하에 타임 존을 베트남 시간대인 “UTC+7” 로 설정하고 통계를 작성했다. 베트남의 업무 시간이 주로 오전 8시에서 오후 5시까지인 점을 고려할 경우 약 68%의 악성코드가 베트남의 업무 시간에 만들어졌다는 것을 알 수 있다. 또한 점심식사 시간대에는 악성코드가 거의 만들어지지 않았다고 전했다.

SectorF01 그룹의 초기 침투 방식

이어 SectorF01 그룹의 초기 침투를 위한 다양한 방식에 대해 설명했다.

ThreatRecon팀은 “그들은 이메일의 첨부파일을 통해 목표물에 악성코드를 전달하는 스피어 피싱방식과 사전에 정상 웹사이트를 해킹해 워터링 홀(Watering Hole) 방식으로 해당 사이트에 접속하는 특정 목표물을 감염시키는 방식을 주로 사용한다”고 밝히고 “악성코드를 실행하기 위한 방법으로 DLL Side-Loading 기법을 즐겨 사용한다. DLL Side-Loading 기법은 DLL Hijacking, DLL Preloading, DLL Planting(Binary Planting) 기법으로 불리기도 한다”고 덧붙였다.

한국과 관련된 SectorF01 그룹 악성코드

한편 SectorF01 그룹이 지난 7년 간 수행한 약 800 여건의 악성코드 공격 중에는 다양한 국가와 관련된 키워드들이 사용된 공격이 있었다. 그런 악성코드들 중에 한국과 관련된 키워드가 포함된 공격도 정리했다.

ThreatRecon팀은 “그들은 주로 동남아시아의 국가들을 대상으로 공격을 수행했다. 그러나 최근 동아시아 국가 중 하나인 일본의 한 자동차 기업이 SectorF01 그룹에 의한 공격을 받은 것으로 추정되고 있다. 이와 관련해 비슷한 시기에 한국의 한 자동차 기업과 관련된 것으로 의심되는 유사한 악성코드가 발견되었다”며 “한국과 관련된 키워드가 포함되었다는 이유만으로 그 공격이 한국을 대상으로 수행되었다고는 할 수 없다. 그러나 분명 SectorF01 그룹은 한국과 관련된 주제를 공격에 활용했고 그것들 중에는 직접적이거나 간접적으로 한국을 대상으로 진행된 공격들이 포함될 수 있다. SectorF01 그룹은 그동안 베트남에 진출한 외국 기업들을 대상으로도 많은 공격을 수행했고 이것은 한국의 기업들에게도 예외는 아닐 것이다”라고 전했다.

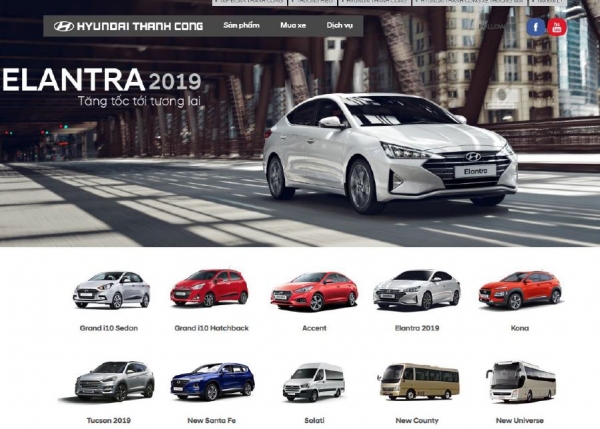

사례를 들면, SectorF01 그룹이 2019년 1월에 “DLL Side-Loading” 기법을 사용해 특정 목표물을 공격하기 위해 사용한 악성코드가 하나 있다. 공격에 사용된 파일명은 “Ho so dang ky lam dai ly uy quyen chinh thuc cua Huyndai - Thanh Cong - Nguyen Thi Mai Phuong.exe”이다. 해당 파일은 MS 워드 프로그램의 정상 실행파일이다. 해당 파일을 피해자가 실행하면, “wwlib.dll” 악성코드가 “DLL Side-Loading” 기법에 의해 로드되어 실행된다.

파일명 중 “Huyndai”는 “Hyundai”의 오타로 추정된다. “Hyundai - Thanh Cong (Hyundai Thành Công)”은 한국의 한 자동차 회사가 베트남의 한 대기업과 합작해 세운 합작 법인이다.

또 SectorF01 그룹이 2018년 7월에 “CVE-2017-11882” 취약점을 이용해 공격에 사용한 “FW Report on demonstration of former CNRP in Republic of Korea.doc”라는 악성 문서 파일이 있다. 파일명 중 “CNRP”는 “Cambodia National Rescue Party”의 약자로 추정된다.

한국에는 Cambodia National Rescue Party(CNRP)의 지지자들이 매우 많이 살고 있다. 실제로 2019년 4월에는 한국의 광주 도시에서 CNRP 지지자들 수천명이 모여 캄보디아의 민주주의 해방을 요구하는 시위를 열기도 했다.

추가로 SectorF01 그룹은 폰트를 주제로 활용한 공격을 하기도 했다. 폰트 관리 프로그램이나 또는 직접적인 폰트로 위장한 공격을 수행했다. 이 그룹이 공격으로 삼은 국가들이 대부분 자국어를 가지고 있으며 이에 따라 다양한 폰트가 활용되기 때문에 그들이 공격에 활용하는 요소로 분석됐다.

SectorF01 그룹에 의해 2017년 6월에 한국어 폰트로 위장해 공격에 사용된 악성코드가 있다. “KoreanTimesSSK” 폰트는 Southern Software에서 만든 한국어 폰트다.

마지막으로 ThreatRecon팀은 “지난 7년간 동남아시아 지역에서 꾸준히 사이버 첩보 활동을 수행하고 있는 SectorF01 그룹을 추적해 그들의 초기 침투 방식에 대해 살펴보았다”며 “그들은 자국의 체제를 유지하기 위한 자국내 반대 세력에 대한 해킹은 물론 주변 국가들에 대한 해킹을 통해 자국의 이익을 도모하고 있다. 국가의 이익을 위한 국가 차원의 해킹에서 최근에는 자동차 산업 분야 등 선진 국가의 최신 기술을 해킹해 자국 산업 발전에까지 기여하고자 하는 모습이 관찰되고 있다”고 밝혔다.

이어 “이러한 그들의 공격 양상은 동아시아 지역까지 그들의 공격 범위가 확대되는 모습을 보이고 있다. 이는 국가 기관 뿐만 아니라 일반 산업 분야까지 아울러 주변 국가들에 대한 매우 큰 위협이 되고 있다”며 “SectorF01 그룹이 매년 공격에 사용한 악성코드가 크게 증가하고 있고, 이들에 대한 활동 범위가 점차 확대됨에 따라 더욱 그들을 이해하고 그들의 공격에 대비할 필요가 있다. 꾸준한 위협 헌팅과 인텔리전스 활동을 통해 그들의 공격을 효과적으로 탐지하고 대응할 수 있도록 준비해야 한다”고 강조했다.

한편 SectorF01 그룹이 2013년부터 2019년 6월말까지 지난 7년여 간 사이버 첩보 활동에 사용한 악성코드 실행파일 총 827건의 IOC는 ThreatRecon Team 깃허브(Github)에서 확인할 수 있다.

★정보보안 대표 미디어 데일리시큐!★