오늘(27일) 오전부터 입사지원서로 위장해 신규 랜섬웨어 'Nemty'를 유포하는 시도가 계속 발생하고 있어 한국 인터넷 사용자들의 각별한 주의가 요구된다.

이스트시큐리티 시큐리티대응센터(ESRC) 측은, 공격자는 네이버 메일 계정을 통해 메일을 발송했으며 입사지원서로 위장했다. 메일 첨부파일은 압축파일 형태로 구성되어 있으며, 압축을 풀면, 이력서와 포트폴리오 문서, 지원서 이미지로 위장한 악성실행파일을 확인할 수 있다.

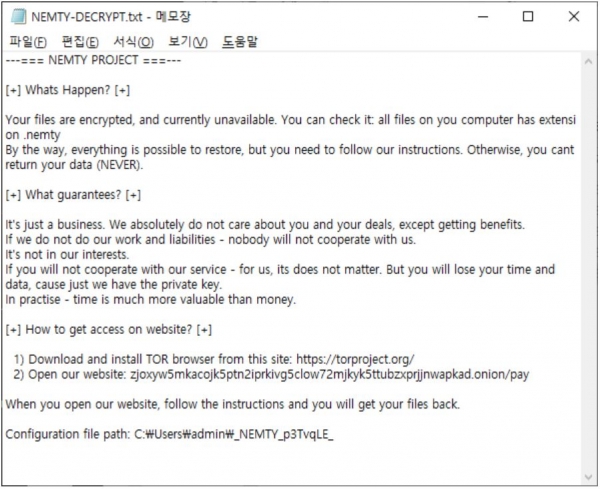

사용자가 압축파일 내 실행파일을 실행하면, 최근 발견된 신종 랜섬웨어인 'Nemty' 랜섬웨어에 감염되고 파일들은 암호화 된 후 "_NEMTY_(영문숫자랜덤)_" 확장자가 추가된다.

Nemty 랜섬웨어에 감염되었을 경우, 일정금액의 비트코인을 요구하는데 이 금액과 지불해야 하는 월렛주소는 고정값이 아닌, 감염시마다 조금씩 달라진다.

'Nemty' 랜섬웨어는 몇가지 특징을 지니고 있다. 이중에는 기존 랜섬웨어와 유사한 특징도 있지만, Nemty 랜섬웨어만 가진 특징도 존재한다.

1. 파일 암호화시 nemty 문자열이 포함된 확장자로 변경

2. 감염된 PC가 부여받은 사용자ID파일에 따라 복호화 비용과 월렛주소가 할당되며, 동일PC에서도 감염행위 발생시마다 ID파일값 변경

3. 뮤텍스 오브젝트 명이 hate

4. base64문자열을 복호화하고 URL을 생성하기 위한 키로 fuckav, av 사용

5. "I added you to the list of [insult], but only with pencil for now.(당신도 악성코드 감염자 목록에 추가[insult]되었다. 지금은 일단 기록만 해두었다.) 라는 주석이 존재

6. 감염된 PC의 IP, 국가정보, 컴퓨터이름, 사용자이름, OS, PC ID정보를 수집하여 공격자에게 전송

7. 러시아, 벨라루스, 카자흐스탄, 타지키스탄, 우크라이나의 컴퓨터를 식별하기 위한 확인 작업 수행. 단, 이 확인작업은 암호화루틴에서 해당국가를 제외하기 위한 작업은 아님.

8. 랜섬 코드 내 러시아 푸틴 대통령 사진 존재

9. 데이터 복구를 위한 쉐도우복사본 삭제

ESRC 관계자는 “해당 랜섬웨어 유포는 여러가지 정황상 비너스락커 조직의 수행으로 추정하고 있습니다. 최근 비너스락커 조직의 공격을 살펴보면, 기존 공격과 유사한 소재를 활용한 악성메일 유포방식을 활용하고 있으나 유포하는 랜섬웨어 종류를 다변화시키고 있다는 점을 확인할 수 있다”며 “오늘 발생한 공격에서는 Nemty 랜섬웨어를 유포했고, 21일에 발생한 랜섬웨어 공격에서는 Scarab 랜섬웨어를 사용했으며, 12일 공격에서는 Sodinokibi 랜섬웨어를 활용했다”고 밝혔다.

2018년부터 2019년 상반기에 비너스락커 조직이 지속적으로 갠드크랩(GandCrab) 랜섬웨어 1가지 종류만 유포한 것과는 다른 행보를 보이고 있으며 ESRC에서는 공격때마다 다른 랜섬웨어를 활용하는 비너스락커 조직의 공격 추이를 지속적으로 추적하고 있다고 전했다.

★정보보안 대표 미디어 데일리시큐!★