USB, mVoIP, 의료기기, 스카다, 자동차 해킹 등 최신 해킹기법 및 대응방안 공개

여성해킹 대회, KAIST GoN ‘187cm 김도윤 여친 구함’팀 우승…러시아 대회 참가

제9회 국제 해킹?보안 컨퍼런스 POC2014가 500여 명의 국내외 해커 및 보안전문가들이 모인 가운데 11월 6~7일 서울 양재동 더케이호텔서울 거문고홀에서 개최됐다. POC는 국내?외 유명 해커들의 최신 해킹기술 시연과 더불어 제로데이(0-day) 취약점 공개, 대응방안 그리고 여성해킹대회 등 다양한 이벤트들로 구성됐다.

여성해킹 대회, KAIST GoN ‘187cm 김도윤 여친 구함’팀 우승…러시아 대회 참가

▲POC2014 컨퍼런스 발표 현장

주요 발표로는 블랙햇(BlackHat)2014에서 2개의 주제를 발표했으며, 구글 인턴으로 활동하기도 했던 이병영(미국 조지아 공대 유학 중, 포항공대 PLUS 팀 출신)씨는 퍼징을 통해서 취약점을 찾을 때 단순히 디버거를 붙여서 문제를 분석하려고 하면 여러가지 한계점이 있다. 때문에 요즘 보안 분야에서는 컴파일러 인스트루먼테이션을 통해서 이러한 문제를 해결한다. 또 프로그램이 버그가 있더라도 버그가 마치 없는 것처럼 정상적으로 동작하는 부분들을 연구한 것에 대해 발표했다.

▲네트워크 보안전문가 이경문씨의 mVoIP 해킹 시연

또 네트워크 보안전문가 이경문씨는 mVoIP 해킹을 주제로 강연해 큰 관심을 끌었다. 그는 “카카오톡, 마이피플, 네이버 라인톡 등 mVoIP 보이스톡을 차단하는 이유는 ISP 업체의 주수입원중 하나인 음성통신 시장 매출이 감소하는 것을 막기 위해 ISP 트래픽에서 mVoIP 트래픽을 차단해 음질 저하를 유발하고 있다”며 “ISP 업체에서 mVoIP 시그널을 차단해 콜 성립 자체를 못하게 하는 방식을 취하고 있다”고 설명했다.

이에 그는 이를 어떻게 우회할 수 있는지를 설명했다. 이씨는 “ISP가 어떤 차단룰을 사용하는지 알면 우회가 가능하다”며 “연구결과, ISP에서는 포트만 보는 것이 아니라 데스티네이션 IP까지 확인하고 차단한다는 것을 알게 됐다. 이때 데스티네이션 IP를 교체하면 ISP에서 차단하지 못하게 된다. 이 방법을 이용하면 차단 우회가 가능하다”고 설명했다.

또 스카다(SCADA) 시스템 해킹 시 자주 활용되는 검색 엔진 Shodan(쇼단)의 개발자 John C. Matherly는 Shodan을 이용해 수집할 수 있는 정보와 이를 이용한 해킹 종류에 대해 발표했다. 올해 가장 큰 보안 이슈 중의 하나였던 하트블리드(Heartbleed) 공격에서도 Shodan을 이용하면 관련 취약점에 노출되어 있는 시스템을 찾아낼 수 있었다. 뿐만 아니라 인터넷에 노출되어 있는 스카다(SCADA) 시스템들과 산업 기반시설, CCTV, 프린터 등을 찾아낼 수 있다는 것을 보여줬다.

한편 큰 관심을 끌었던 발표는, 2013년 SIM Card rooting에 대해 발표해 많은 논란을 일으켰던 Karsten Nohl은 POC2014에서 USB 디바이스 내의 콘트롤러 칩으로부터 작동하는 새로운 형태의 악성코드를 소개했다. Karsten은 USB로부터 시스템을 완전히 장악하고, 현재로서는 탐지 기술이 없는 자기 복제 USB 바이러스를 시연한 것이다. 이번 발표에서는 Black Hat 2014의 발표에 새로운 기술을 추가해 시연을 보여줬다.

또 중국 최고 해커들 중의 한명인 tombkeeper는 JavaScript VM 탈출을 통해 마이크로소프트 윈도 시스템이 도입하고 있는 DEP, ASLR과 같은 공격 방지 기법을 우회하는 기술을 공개했다. 이 기법은 ROP, JIT, 쉘코드 등을 사용하지 않고도 공격이 가능하다. 특히 MS의 요구로 그동안 공개되지 않았던 Vital Point Strike 기술 전체가 공개돼 눈길을 끌었다.

자동차 해킹도 주목을 받았다. 실리콘밸리에서 보안기업을 운영중인 중국 해커 Wei Yan 박사는 자동차 CAN BUS 내부에 존재하는 제로데이 취약점들을 이용해 데이터 탈취, 자동차 절도, 심각한 사고나 죽음으로 이어질 수 있는 자동자 운영 시스템에 대한 공격이 가능하다는 것을 보여줬다. 공격자는 악의적인 자동차 앱으로 네트워크에 연결되어 있는 자동차에 OBD-II 포트를 통해 위험한 CAN 메시지 명령을 내릴 수 있고, 이를 통해 자동차의 시스템이나 상태를 통제하거나 변경할 수 있음을 직접 데모를 통해 보여줬다. 특히 Wei Yan은 원격에서 자동차 시스템을 공격할 수 있는 툴을 개발했으며, 동시에 이러한 자동차 해킹을 방지할 수 있는 해결책도 제시했다. 더불어 한국 대표 자동차 제조사인 현대자동차 차종도 해킹에 노출돼 있다는 것을 보여줘 파장을 일으켰다.

또 BoB 맨토와 맨티들의 연구결과도 발표됐다. 국내 유명 해커 심준보씨가 맨티들과 결성한 Team SNE는 국내 기반시설과 산업시설에 설치된 스카다시스템 해킹에 대해 발표해 큰 관심을 끌었다.

심준보씨는 “스카다시스템이 폐쇄망이라고 믿고 안심하고 사용하고 있지만 실제로는 인터넷과 연결된 스카다시스템들이 상당수 있다. 쇼단을 사용해서 얼마든지 찾을 수 있으며 다른 경로로도 네트워크와 연결된 시카다시스템을 어렵지 않게 찾을 수 있다”며 “인터넷과 연결된 스카다망은 절대 안전하지 않다. 이를 염두에 두고 철저한 보안대책을 마련해야 한다”고 지적했다.

Team SNE은 POC2014 현장에서 국내 하수도시스템과 지하철망이 해킹이 가능하다는 것을 보여줬다. 특히 지하철의 스크린도어를 원격에서 조작할 수 있고 또 지하철 역내에 설치된 LCD모니터 등을 통해 내부망 접근 가능성이 있다는 것을 시연을 통해 보여줬다. 지하철 뿐만 아니라 스카다 시스템을 사용하고 있는 국가 기반시설을 관리하는 기관과 산업체에서도 철저한 보안대책 마련이 필요한 상황이란 것을 증명해 보였다.

이외에도 의료기기 해킹, 웹사이트를 해킹해 데이터를 유출하는 해킹, IE 해킹을 방어하는 방법 등 다양한 발표들이 이어졌다.

▲여성해킹 대회 최종 순위(위)와 대회 현장(아래)

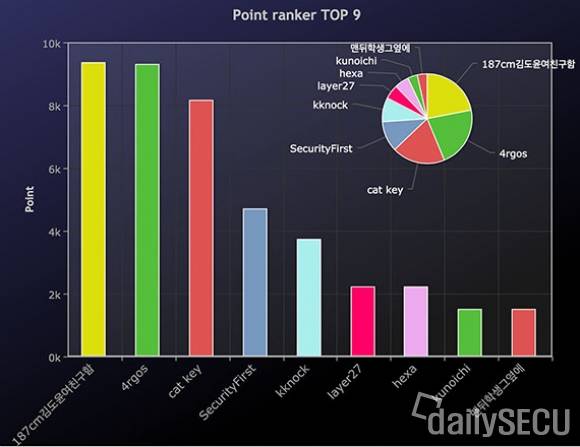

한편 올해 4회째를 맞는 여성해킹대회 ‘Power of XX’도 눈길을 끌었다. 지난 10월 11일 공간POC에서 50여 개 팀이 참가해 예선전을 치러 최종 본선에 9개 팀이 참가했다. 주로 국내 대학팀이 주를 이루었고 고등학교팀도 1팀 참가했다. 또 일본 여성해커팀도 출전해 한국 여성해커들과 실력을 겨뤘다.

이번 여성해킹대회 최종 결과는 예선을 1위로 통과한 카이스트(KAIST) GoN 맴버들로 구성된 ‘187cm 김도윤 여친 구함’이 우승을 차지했다. 2위는 충남대 ‘Argos’팀이 차지했고 3위는 가톨릭대학교 ‘cat key’팀이 차지했다. 최종 우승을 차지한 ‘187cm 김도윤 여친 구함’팀은 2015년 러시아 모스크바에서 열리는 PHD해킹대회에 초청을 받아 참가할 수 있는 자격을 갖게 됐다.

POC 주최측은 “POC 컨퍼런스를 통해 해외 유명 해커들의 창의적인 연구 결과물을 국내에 소개하고 또 국내 해커와 보안전문가들의 최신 해킹 기법 및 대응 방안을 소개하는 과정에서 국내 해커들과 보안전문가들의 기술발전이 이루어지길 희망한다”며 “이번에 발표된 의료해킹이나 자동차 해킹, 국가기반시설에 사용되는 스카다시스템 등은 안전을 장담할 수 없는 상황이란 것을 알게 됐을 것이다. 관계 기관과 산업에서 협조 요청이 온다면 보안발전을 위해 상호 협력해 나가겠다”고 전했다.

<★정보보안 대표 미디어 데일리시큐!★>

데일리시큐 길민권 기자 mkgil@dailysecu.com

■ 보안 사건사고 제보 하기

★정보보안 대표 미디어 데일리시큐 / Dailysecu, Korea's leading security media!★

저작권자 © 데일리시큐 무단전재 및 재배포 금지