웹센스 “.cab 및 .exe 첨부 파일 이메일 차단 정책 수립해야”

지난 1월 28일 캐나다 모 기업 직원들을 대상으로 스피어피싱 메일이 발송됐다. 하지만 대부분 직원들이 메일에 첨부된 악의적 파일을 클릭했고 결국 사내 PC에 저장된 상당수 파일들이 암호화됐다. 바로 최근 주요 공격형태인 랜섬웨어 악성코드에 감염된 것이다.

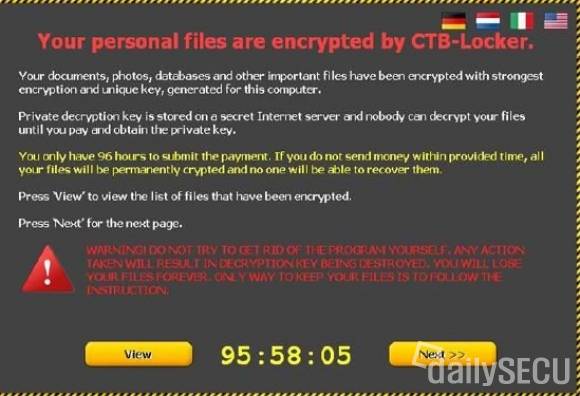

감염과 동시에 프로그램 대화상자가 뜨면서 “대가를 지급하기 위해 96시간 밖에 남지 않았다. 주어진 시간 내에 돈을 입금하지 않으면 모든 파일은 영원히 암호화될 것이며 누구도 복구할 수 없을 것이다”란 협박 메시지가 떴다.

웹센스는 악성코드 샘플분석 결과에 대해 “.cab 파일처럼 보이는 첨부 파일은 CTB Locker의 드로퍼이며 C&C 사이트에 접속했다. 실제 CTB Locker의 페이로드를 내려받기 위한 HTTPS가 내부에 하드 코딩 되어있었다”고 설명했다.

피해기업 PC에 CTB Locker가 내려 받게 되면서 rft 파일을 열어서 사용자를 혼란에 빠뜨리고 실제 CTB Locker를 내려받으면, .exe 파일이 존재한다. 이 프로그램이 컴퓨터에 존재하는 대부분 파일을 암호화하고 사용자를 협박한 것으로 분석됐다. CTB Locker 내려받기는 더 많은 지시를 수행하기 위해 C&C에 지속적으로 접속한다.

해결 방안에 대해 웹센스 관계자는 “.cab 및 .exe 첨부 파일 이메일의 차단 정책을 수립해야 한다”고 강조하고 “기존 샌드박싱 기반 APT 솔루션은 실시간 콘텐츠 분석이 어렵고 실행 및 문서 파일만 분석한다. 또 분석 대상의 실행 및 문서 파일에 대한 많은 오탐과 미탐이 존재하고 HTTPS 및 사용자 정의 암호화 C&C 통신 탐지가 어렵다”고 지적했다.

★정보보안 대표 미디어 데일리시큐!★

<데일리시큐 길민권 기자> mkgil@dailysecu.com

■ 보안 사건사고 제보 하기

★정보보안 대표 미디어 데일리시큐 / Dailysecu, Korea's leading security media!★

저작권자 © 데일리시큐 무단전재 및 재배포 금지