안랩(대표 강석균)이 최근 이력서와 입사지원서, 포트폴리오 등 채용과 관련한 문서파일로 위장한 랜섬웨어를 다수 발견해 사용자의 주의를 당부했다.

이번에 발견된 랜섬웨어는 ‘이력서_200824(경력사항도 같이 기재하였으니 확인부탁드릴께요 열심히 하겠습니다 감사합니다)’, ‘입사지원서_20200907(경력사항도 같이 기재되어 있습니다 참고바랍니다 열심히 하겠습니다)’ 등 제목을 사용해 채용 지원 문서로 위장했다.

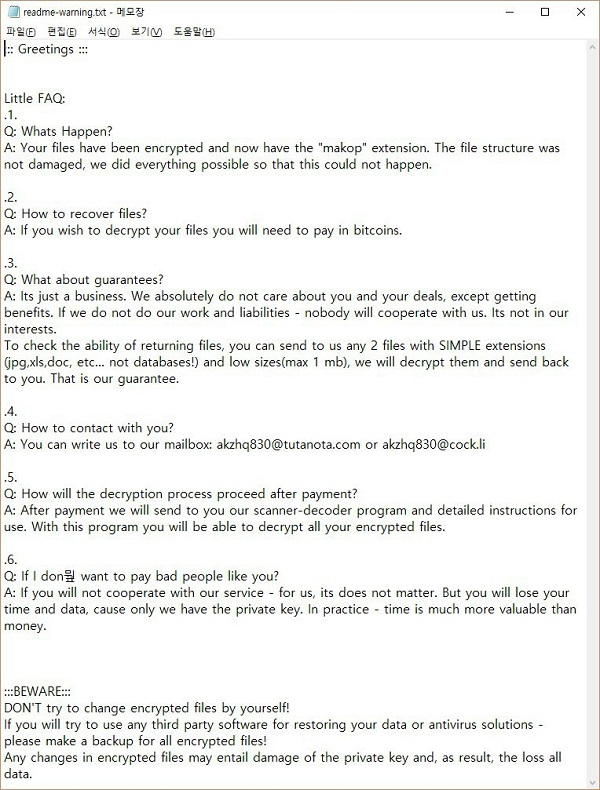

또, 한글 및 PDF 등 정상 문서파일의 아이콘을 사용했지만 실제로는 악성코드를 포함한 실행파일(.exe)이다. 사용자가 악성 실행파일을 문서파일로 착각해 실행하면 즉시 랜섬웨어 감염이 시작된다. 랜섬웨어 감염 이후에는 복호화를 위해선 비용을 지불하라는 내용의 랜섬노트가 생성된다.

이러한 피해를 줄이기 위해서는 ‘알려진 파일 형식의 파일 확장명 숨기기 설정’을 해제해 실제 파일 형식을 확인하고, 출처가 불분명한 메일의 첨부파일이나 URL실행을 금지해야 한다. 이 외에 ◇OS(운영체제) 및 인터넷 브라우저(IE, 크롬, 파이어폭스 등), 오피스 SW등 프로그램 최신 보안 패치 적용 ◇백신 최신버전 유지 및 실시간 감시 기능 실행 등 기본 보안수칙도 동시에 실천해야한다.

현재 안랩 V3는 해당 악성코드를 진단 및 차단하고 있다.

안랩 분석팀 양하영 팀장은 “이번 채용 파일 위장 랜섬웨어는 취업시즌을 맞아 기업이나 기관 사용자를 노렸을 가능성이 높다”며 “사소한 부주의가 조직 전체의 큰 피해를 불러일으킬 수 있는 만큼 파일의 실제 확장명을 반드시 확인하고, 출처가 불분명한 메일의 첨부파일 및 URL은 실행하지 말아야 한다”고 말했다.

★정보보안 대표 미디어 데일리시큐!★