최근 의료기관 진료정보 침해 사고 사례를 보면 다음과 같다.

-사례 1: 백신도 설치하지 않고, 비밀번호도 ‘1’로 설정한 OO의원은 주로 이메일 첨부파일을 통해 침투하는 랜섬웨어에 일부 자료가 감염된 사실을 확인한 뒤에도 인터넷 차단 등 초기 대응 조치를 하지 않고 공격자와 협상하는 사이 공격자가 전체 자료 암호화

-사례 2: OO의원은 원격에서 컴퓨터를 접속하여 유지·보수할 수 있도록 열어둔 포트를 통해 공격을 받자, 해당 장비를 인터넷에서 제외하고 신규장비에 백업자료를 이용하여 즉시 복구

-사례 3: OO병원은 2015년에 발견된 보안취약점에 대한 보안업데이트도 불가능한 구형 장비를 사용하다 해당 취약점을 통해 관리자 권한이 탈취되어 진료정보 침해사고 발생

-사례 4: OO병원은 파일공유 및 원격접속이 허용된 상태로 보안 서비스가 종료된 취약한 윈도우OS(윈도우 7, 서버 2008 등) 사용 중에 원격 접속으로 일부 자료가 랜셈웨어 감염, 복구 후 취약점을 정상적으로 조치하지 않아 약 한 달 뒤 다시 감염

-사례 5: OO병원은 다른 병원에서 빌려온 이동식 X-Ray장비의 이상을 발견하고 확인하니 랜섬웨어에 감염된 상태

보건복지부(장관 권덕철)는 최근 급증하는 랜섬웨어, 악성코드 등의 사이버 공격으로부터 의료기관이 안전한 진료환경을 유지할 수 있도록 다양한 진료정보 침해 대응 서비스를 제공하고 있으므로 의료기관에 대해 이를 적극적으로 활용해 줄 것을 요청했다.

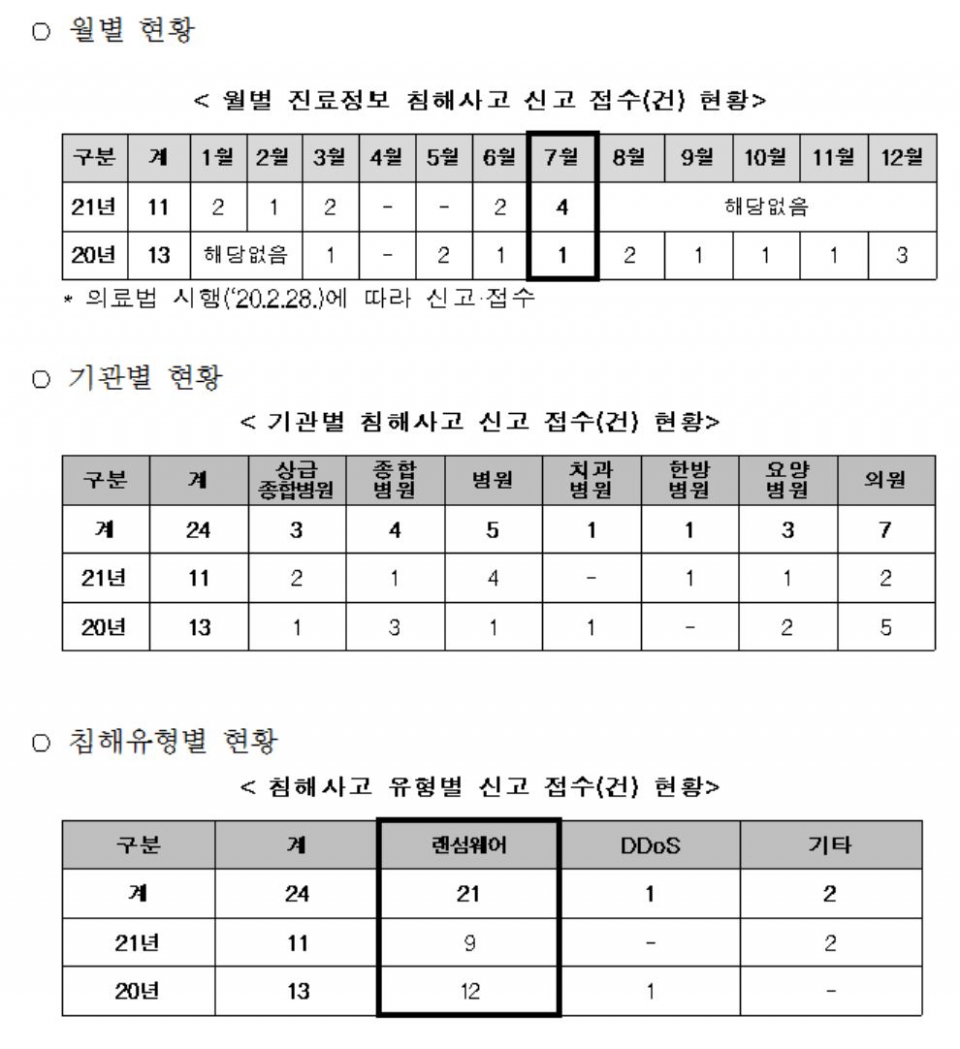

보건복지부와 한국사회보장정보원은 의료기관의 진료정보에 대한 침해사고 발생 시 신고접수, 사고대응, 및 침해사고 예방 등을 위해 ‘진료정보침해대응센터’를 지난 2월 28일부터 운영하고 있다.

진료정보침해대응센터는 침해사고가 발생한 의료기관에 대해서는 사고 대응 및 복구를 통해 피해 최소화를 지원하고, 의료기관 홈페이지에 악성코드 및 위·변조 삽입 여부 등을 탐지할 수 있는 시스템을 구축해 서비스를 무상 제공하고 있다.

서비스를 신청한 의료기관을 대상으로 1일 1회 이상 홈페이지의 모든 화면에 대해 악성코드 삽입 여부를 확인하고, 악성코드가 삽입된 것으로 의심되면 의료기관 담당자에게 통보하여 즉시 조치할 수 있도록 안내한다.

서비스를 희망하는 의료기관은 진료정보침해대응센터 누리집(클릭)으로 신청할 수 있다.

진료정보침해대응센터는 백신 접종 위탁의원(약 1,300여개소)에 랜섬웨어 탐지 프로그램을 무상 제공(기관당 PC5대) 및 랜섬웨어 모니터링 지원 중이며, 아직 설치하지 않은 의원은 코로나19백신접종시스템(질병보건통함관리시스템) 팝업을 클릭하여 설치할 수 있다.

또한, 진료정보침해대응센터는 민간상급종합병원 중 주요 의료기관을 주요정보통신기반시설로 지정하고 매년 정보보안점검을 통해 취약점을 개선하고, 진료정보 침해사고 예방 및 정보보호를 위한 인식 제고 역시 추진하고 있다.

구체적으로는 지난 2020년 7월 ‘의료기관 랜섬웨어 예방 대응 안내서 및 퀵매뉴얼’을 제작·배포했으며, 국내 의료기관 대상 공격 현황을 분석하여 대응보고서를 발간·배포(매분기)하고 있다.

한편, 보건복지부는 43개 참여 의료기관과 함께 각각 일부 비용을 부담해 공동으로 24시간·365일 상시 관제를 통해 참여 의료기관의 정보 유출 예방 활동을 수행하고 있다.

참여를 희망하는 종합병원급 이상 의료기관은 의료기관공동보안관제센터로 신청할 수 있다.

보건복지부 양성일 제1차관은 “의료기관의 진료정보는 환자의 안전과 관련된 가장 민감한 개인정보로서 침해사고가 발생할 경우, 사생활 침해는 물론 환자 안전에도 위협이 되고 있다. 의료기관은 정부와 상호 협력을 통해 진료정보 보호를 철저히 해 주시길 당부한다”고 강조했다.

★정보보안 대표 미디어 데일리시큐!★