북한 연계 해킹조직 라자루스 그룹(Lazarus Group)이 핵 관련 조직의 직원들을 대상으로 한 정교한 공격 캠페인을 진행한 사실이 카스퍼스키(Kaspersky)의 글로벌 리서치 및 분석팀(GReAT) 보고서를 통해 밝혀졌다. 오랜 기간 지속되어 온 “오퍼레이션 드림잡(Operation DreamJob)”이라는 공격은 방어, IT, 핵 분야 등 주요 산업에 대한 라자루스의 집요한 침투 시도를 보여준다.

오퍼레이션 드림잡은 2019년에 처음 나타났으며, 초기에는 주로 가상화폐 관련 기업들을 표적으로 삼았다. 이후 라자루스는 유럽, 라틴아메리카, 한국, 아프리카 등 다양한 지역의 기업으로 공격 대상을 확대했다. 카스퍼스키가 밝힌 최근 캠페인은 브라질의 핵 관련 조직과 베트남의 미확인 산업에 종사하는 직원들을 공격 대상으로 삼았다.

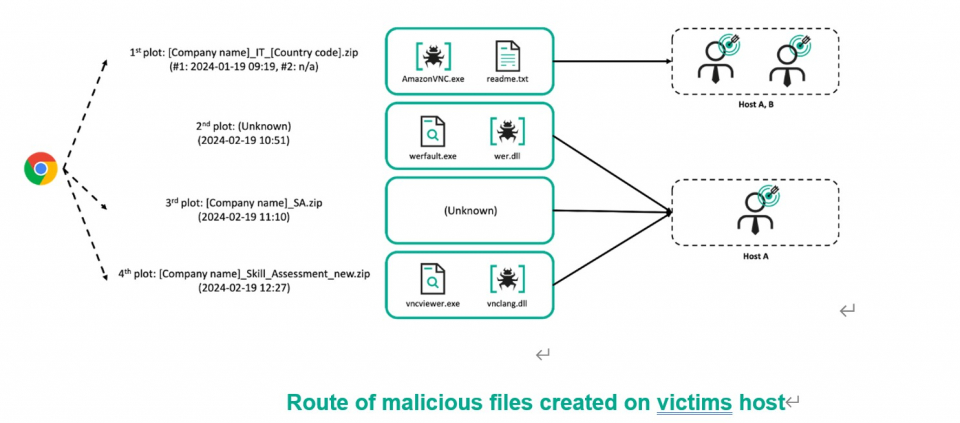

라자루스는 IT 전문가를 대상으로 한 역량 평가로 위장된 세 개의 악성 압축 파일을 전달해 공격을 시도했다. 이 악성 파일은 방산 및 항공우주 회사에 지원하는 채용 문서처럼 꾸며져 있어 직원들을 효과적으로 속였다. 이 과정에서 링크드인(LinkedIn)과 같은 플랫폼이 악성 파일 배포에 활용된 것으로 보인다.

이번 공격은 여러 단계를 거치는 감염 체인을 통해 이루어졌으며, 라자루스의 기술적 정교함을 보여준다. 공격 초기에 가짜로 만들어진 VNC(가상 네트워크 컴퓨팅) 소프트웨어가 사용됐다. ‘아마존VNC.exe(AmazonVNC.exe)’라는 이름의 실행 파일은 다운로드 프로그램인 라니드 다운로더(Ranid Downloader)를 실행해 내부 악성 자원을 추출했다.

이후 추가 악성 페이로드가 다운로드되었는데, 여기에는 vnclang.dll이라는 파일이 포함되었다. 이 파일은 MISTPEN 악성코드를 로드했으며, 추가로 롤미드(RollMid)와 LPEClient의 변형 페이로드를 호출하며 감염 과정을 심화시켰다.

카스퍼스키 GReAT팀연구진은 이번 조사에서 쿠키플러스(CookiePlus)라는 새로운 모듈형 백도어를 발견했다. 이 악성코드는 오픈소스 노트패드++ 플러그인인 ‘컴페어플러스(ComparePlus)’로 위장해 배포됐다. 쿠키플러스는 시스템 이름, 프로세스 ID, 파일 경로 등 주요 데이터를 수집하며, 설정 파일을 통해 실행 시간을 조정해 탐지를 피하는 기능을 갖추고 있다.

쿠키플러스는 라자루스의 기술적 진보를 나타내는 중요한 사례다. 플러그인 기반 아키텍처를 사용해 캠페인을 유연하게 확장하고 적응할 수 있는 점이 특징이다.

이번 캠페인은 라자루스 그룹이 주요 산업을 겨냥한 정교한 위협을 가하고 있음을 보여준다. 카스퍼스키 이효은 한국 지사장(Sean Lee)은 “라자루스 그룹은 글로벌 사이버보안에 심각하고 집요한 위협으로 오랫동안 인식돼 왔다. 이들의 활동은 첨단 보안 솔루션과 정보 공유를 통해 선제적으로 대응할 필요성을 보여준다”고 밝혔다.

류소준 카스퍼스키 GReAT팀 연구원은 쿠키플러스의 지연 실행 방식이 데이터 탈취와 사이버 스파이 활동의 위험성을 높인다고 강조했다. “악성코드가 시스템 프로세스를 조작할 수 있어 탐지가 더욱 어려워지고, 장기적으로 심각한 피해를 초래할 가능성이 있다”고 경고했다.

전문가들은 라자루스 그룹과 같은 조직의 진화하는 전술에 대응하기 위해 선제적 조치를 취해야 한다고 강조했다. 이효은 지사장은 첨단 위협 인텔리전스 플랫폼을 활용해 공격자의 전략을 파악하고 이에 선제적으로 대비할 것을 권장했다. 또한 제로 트러스트(Zero Trust) 보안 프레임워크를 구현하고, 엔드포인트 보호를 강화하며, 쿠키플러스와 같은 지연 실행 악성코드를 탐지할 수 있는 도구에 투자해야 한다고 설명했다.

류소준 연구원은 전 세계적으로 정보 공유와 협업이 중요하다고 말했다. 여러 산업과 국가가 협력해 라자루스의 전술을 분석하고 대응 방안을 마련해야 한다고 강조했다.

★정보보안 대표 미디어 데일리시큐 /Dailysecu, Korea's leading security media!★