“Zero Trust Network Architecture”

Forrester 2010년

2010년도에 Forrester Wave에서 Zero Trust(제로트러스트)을 소개할 때는 네트워크를 구성하는데 중점이 맞추어져 있었다. 결국 이제까지 보안을 이야기할 때, 외부의 위협으로부터 내부의 정보자산을 보호하는 데 중점을 두는 "Outside in"의 전제조건에서 네트워크 보안을 설계하는 것이 아닌 이제는 내부의 악의적인 사용자에 의해 외부로 유출될 수 있는 Inside Out의 가정에서 네트워크 보안을 설계해야 한다고 권고했다.

그러면서 디바이스에 붙어 있는 인터페이스 중 trusted interface는 없고, 내부의 있는 User라도 Trusted User가 아니며, 내부의 네트워크도 Trusted Network라는 가정은 버려야 한다는 것이다. 그렇다고 임직원을 untrusted 한다고는 이야기하지 않았다.

처음으로 소개되었던 제로 트러스트는 네트워크 중심이었고 이 네트워크를 설계할 때 trusted network가 존재하지 않고 이 제로트러스트 모델을 완성하기 위해 몇 가지 전제 조건을 이야기하였다.

외부의 컴플라이언스(compliance) 요건을 충족하기 위해 설계하여야 하고, 모든 로그(logging)는 기록하여 추가로 분석(Analytics) 할 수 있어야 하며, 중앙집중화(centralized)되고, micro segmentation으로 구성하여야 한다는 것이었다. 사실 이 보고서를 거의 2010년 후반에서야 읽게 되었지만 문서 자체만으로 어떻게 이 제로트러스트 네트워크를 구성하여야 할지 이해할 수 없었다. 물론 나는 네트워크 설계에 경험이 전무해서 그렇게 느꼈을 수도 있다. 이렇게 제로 트러스트를 구현한다고 해서 모든 보안 사고를 차단할 수 있다고 이야기하는 것은 아니었고 다만 수개월 또는 수년 동안에 보안 침해 사고가 있었다는 사실도 인지 못하는 그러한 일은 없을 것이란 것이다.

“BeyondCorp”

Google 2014년

2014년 말 구글은 BeyondCorp이라는 프로젝트 명으로 논문을 발표하게 된다. 구글은 전 세계 많은 나라에 지사를 두고 있으며, 재택근무도 많고 이동 사용자가 많은 기업이다. 이렇게 임직원들이 내부의 자원을 접속하기 위해서는 VPN을 통해 접속하고 내부의 시스템에 접속하였으나 사용자의 네트워크 위치에 따라 자원 접속을 하는 것이 아니라 VPN 없이도 안전하게 내부 자원에 접속을 허용하는데, 사용자와 그 사용자의 컨텍스트(시간, 디바이스 형태, 개인용 등)에 따라 접속을 안전하게 허용하되 비인가 접근을 식별하고 자원을 보호하는 데 있었다. 사실 2010년도에 이렇게 논의되었던 컨셉을 구글은 구현했다는 것 자체가 사실 많이 놀라웠다.

국내 굴지의 회사들도 선진 보안 사례를 찾으면서 구글의 제로트러스트를 구현한 것을 검토하였는데, 국내 환경에는 안 맞는다는 결론을 내렸다고 들었다.

“Zero Trust eXtended”

Forrester 2018년

2018년 Forrester는 ZTX(Zero Trust eXtended)를 발표한다. 2010년도에 제로 트러스트의 컨셉을 이야기할 때는 네트워크에 집중되어 보안 모델을 이야기하였으나, 이제까지의 경계선 보안(Perimeter Security)의 실패로 더 이상 네트워크뿐만이 아닌 영역을 넓혀서 데이터와 아이덴티티 중심으로 전환하여야만 디지털 환경에서의 비즈니스 요구 사항을 충족시킬 수 있다고 하였다.

최근의 IT 환경을 보게 되면, 사실 이제 경계선이라는 것이 모호해진 게 사실이다. 정보 보안 초기에는 네트워크로 경계선을 만들고 조금 더 나아가 DMZ를 만들어 서버들을 호스팅 했지만, 지금은 기존의 데이터 센터에서 클라우드 환경이 주는 혜택으로 인해 디지털 트랜스포메이션 주제하에 AWS/AZURE/GCP 등으로 이전하는 경우가 증가하고 있다. 이렇게 클라우드에 서비스가 존재하다 보니 기존에 보안 모델에서 구현했던 위치에 따른 보안은 그 효과성이 점점 떨어지게 되었다. 즉 클라우드 서비스에 개발을 하거나 운영을 하기 위해 접속을 한다고 하면 회사에서 접속하나, 집에서 접속하나 또는 카페에서 접속하나 모두 이제까지 보안 모델에서 하던 '외부'에서의 접속이 되는 것이다. 이러한 이유로 경계선 보안을 담당하던 FW/VPN/NAC 등에서 벗어나 다른 형태로 접근제어의 필요성이 높아지게 되었다.

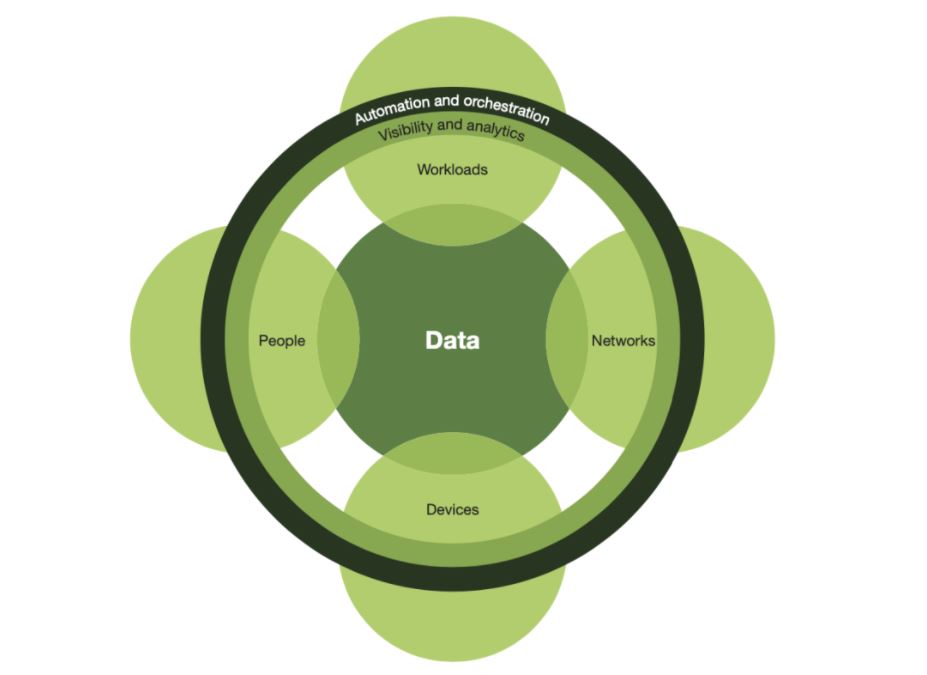

더욱이 포레스터에서 Zero Trust eXtended로 확산하면서, Zero Trust Data, Zero Trust People, Zero Trust Devices, Zero Trust Network를 고려하여야 하고 여기에 이것을 모두 연결시킬 수 있는 Automation & Ochestration 및 Visibility and Analytics도 함께 고려해야 한다고 한다.

그러나 사실 포레스터의 문서만 보면, 어찌해야 하는지는 잘 이해가 가지 않는다. 전체적인 보안 전략이라는 것은 이해가 되나, 그 전략을 구현해 주는 그 무엇을 이해하기 어렵다는 것이다. 즉 좋은 방향인 것 같으나 이 전략이 현실적으로 구현이 가능한 것일까?라는 의문이 들게 됩니다. 그리고 어떻게 저것을 다 바꾸지? 그게 가능한 일인가?라고 생각할 때 좋은 문구가 들어왔습니다.

“Zero Trust is long journey”

그렇지, 한 번에 모든 것을 바꾼다라기보다는, 서서히 하나씩 기존에 구현되어 있는 시스템들을 조금씩 변화하면서 제로트러스트 보안 모델에 점점 다가가는 것이 조금 더 현실적이란 생각이 들었습니다.

제로트러스트의 원칙을 기준으로 하나씩 만들어 가는 것이 현실적이다.

[글. 타이거CNS / 타이거CNS블로그 / 문의. h9430@tigercns.com]

[AIS 2021] 국내 최대 인공지능·머신러닝 정보보호 컨퍼런스에 여러분을 초대합니다!(보안교육 7시간 이수)

-인공지능·머신러닝 적용 정보보호 기술과 위협 정보 공유의 장

-2021년 9월 16일 온라인 개최

-공공·금융·기업 정보보호 관계자라면 누구나 무료참석

-보안교육7시간 이수증 발급

-사전등록: 클릭

★정보보안 대표 미디어 데일리시큐!★