최근 북한 해커들이 eScan 안티바이러스 소프트웨어의 업데이트 메커니즘을 악용하여 굽티마이너(GuptiMiner) 멀웨어를 유포한 사실이 드러났다.

보안연구원들이 매우 정교한 위협이라고 설명한 굽티마이너는 DNS 조작, 이미지에서 페이로드 추출, DLL 사이드로딩, 샌드박스 환경 확인, 여러 국내외 보안 툴 비활성화 등 다양한 탐지 회피 기능을 갖추고 있어 위협이 되고있다.

■eScan 안티바이러스 업데이트 악용해 공격

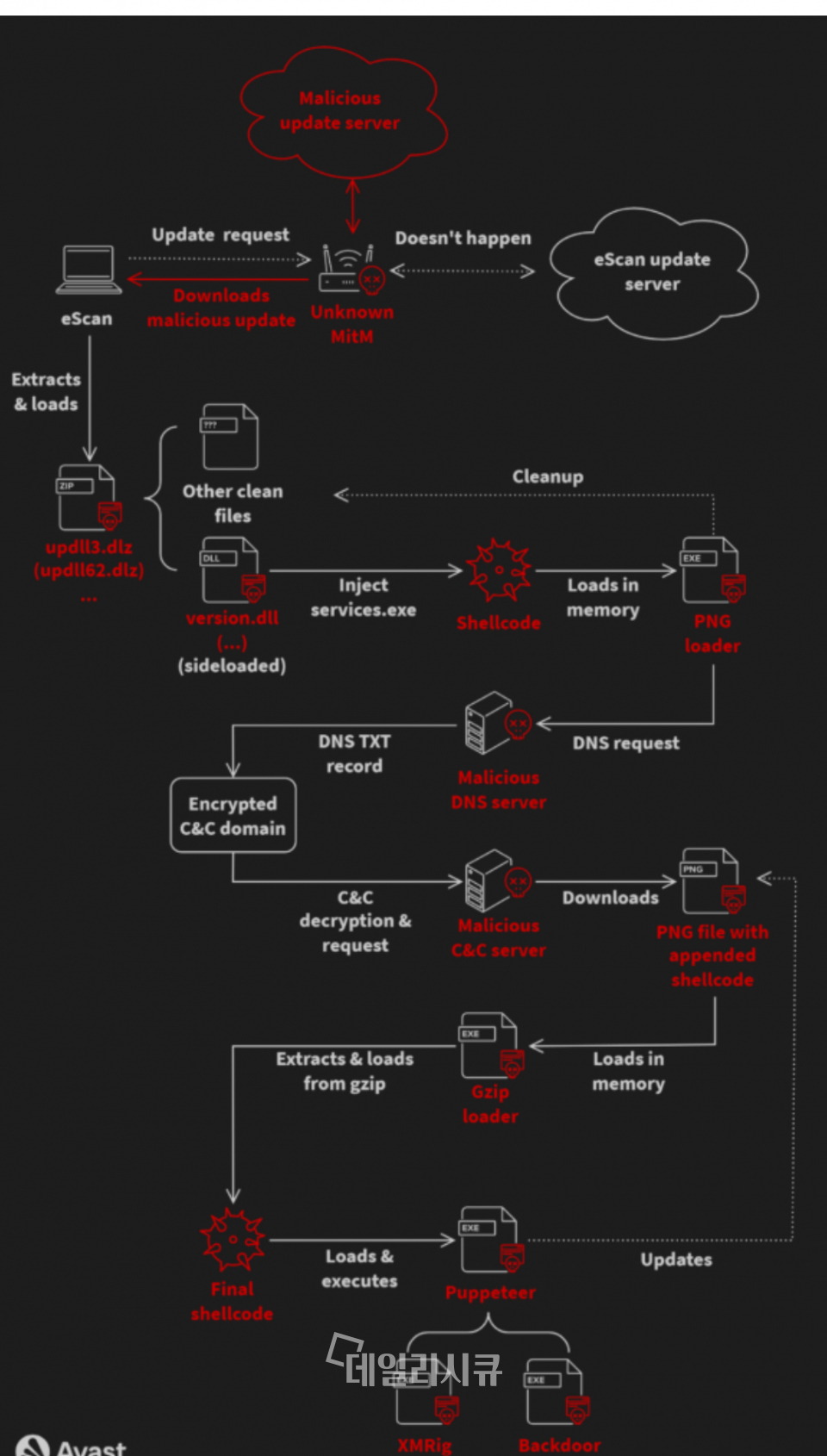

굽티마이너의 배후에 있는 공격자들은 중간자 공격자 위치를 활용하여 eScan의 바이러스 정의 업데이트 패키지를 탈취하고 이를 합법적인 안티바이러스 업데이트로 위장한 악성 페이로드로 대체했다. 'updll62.dllz'라는 이름의 이 악성 파일에는 'version.dll'이라는 DLL 파일로 굽티마이너 멀웨어가 포함되어 있다.

오염된 업데이트 패키지를 처리할 때 eScan 업데이터는 사용자도 모르게 압축을 풀고 악성코드를 실행하여 DLL 사이드로드를 통해 시스템 수준의 권한을 부여한다. 시스템에 삽입되면 GuptiMiner는 공격자의 인프라에서 추가 페이로드를 가져오고, 예약된 작업을 통해 지속성을 설정하고, DNS 설정을 조작하고, 합법적인 프로세스에 셸 코드를 삽입하고, 코드 가상화 기술을 사용하여 탐지를 회피한다.

연구원들은 정보 탈취 기능의 유사성과 공통 인프라 도메인의 사용으로 인해 GuptiMiner와 북한 APT 그룹 킴수키(Kimsuki) 사이의 잠재적 연관성을 제시했다. 또한, 공격자들은 GuptiMiner와 함께 윈도우7 및 윈도우 서버 2008 시스템을 대상으로 하는 향상된 버전의 Putty Link 백도어와 개인 키 및 암호화폐 지갑을 검색하도록 설계된 모듈형 멀웨어를 포함한 다양한 도구를 유포했다.

익스플로잇된 취약점이 공개된 후 eScan은 즉시 문제를 해결하고 서명되지 않은 바이너리에 대한 강력한 검사 메커니즘과 HTTPS를 통한 암호화된 업데이트 다운로드 등 강화된 보안 조치를 구현했다. 그러나 이러한 노력에도 불구하고 굽티마이너에 의한 새로운 감염이 지속되고 있는 상황이다.

북한 해커들이 굽티마이너 멀웨어를 유포하기 위해 eScan 안티바이러스 업데이트에 침투한 것은 사이버 위협이 끊임없이 존재하고 진화하고 있다는 사실을 보여준것이다.