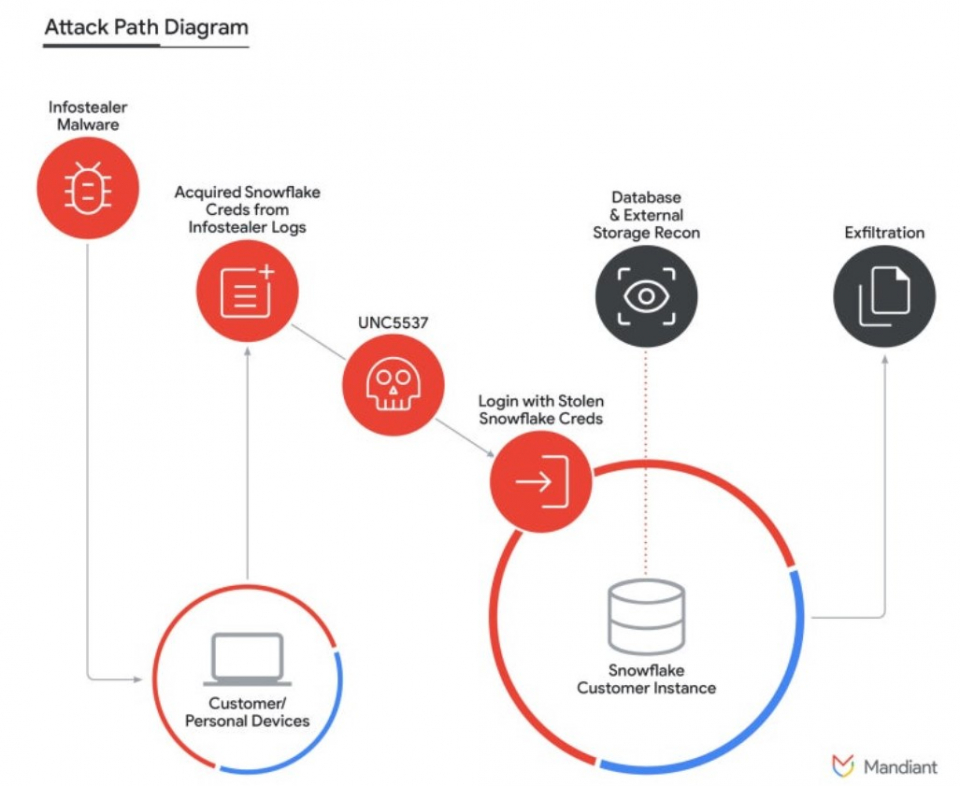

맨디언트(Mandiant)는 최근 스노우플레이크(Snowflake) 고객의 클라우드 데이터 플랫폼 인스턴스를 대상으로 한 데이터 탈취 캠페인을 조사한 결과를 발표했다. 이번 보고서에 따르면, 금전적 목적의 공격 그룹으로 알려진 UNC5537 해킹그룹이 인포스틸러 멀웨어를 통해 얻은 도난당한 자격 증명을 사용해 스노우플레이크 고객 데이터베이스에 접근한 것으로 나타났다.

맨디언트는 UNC5537이 스노우플레이크 인스턴스를 침해하기 위해 도난당한 자격 증명을 사용했다는 사실을 밝혀냈다. 이 자격 증명은 인포스틸러 멀웨어를 통해 획득된 것으로 확인됐다. 현재까지 맨디언트는 이번 데이터 탈취 활동이 스노우플레이크 자체의 엔터프라이즈 환경 침해로 인해 발생했다는 증거를 발견하지 못했다. 대신, 공격자들은 주로 고객의 개인정보 유출로 인해 획득한 자격 증명을 악용했다.

◆ UNC5537 공격 수법

UNC5537은 맨디언트가 "프로스트바이트(FROSTBITE)"라고 명명한 멀웨어를 사용해 스노우플레이크 인스턴스를 정찰했다. 이 멀웨어는 스노우플레이크 데이터베이스에 대한 초기 접근을 가능하게 했으며, 이후 데이터를 유출하는 데 사용되었다. 프로스트바이트는 .NET 버전과 자바 버전으로 존재하며, 각각 Snowflake .NET 드라이버와 JDBC 드라이버와 연동되어 작동한다. 이를 통해 사용자 목록, 현재 역할, 현재 IP, 세션 ID, 조직 이름 등의 정보를 수집하는 정찰 활동을 수행했다.

맨디언트의 조사에 따르면 UNC5537은 주로 다중 인증(MFA)을 설정하지 않은 계정, 오래된 자격 증명, 네트워크 허용 목록이 설정되지 않은 계정을 공격 대상으로 삼았다. MFA가 설정되지 않은 계정은 유효한 사용자 이름과 비밀번호만으로도 쉽게 침해될 수 있었다. 또한, 오래된 자격 증명은 인포스틸러 멀웨어를 통해 유출된 후에도 몇 년간 유효하게 남아 있었다. 네트워크 허용 목록이 설정되지 않은 계정은 신뢰할 수 있는 위치에서만 접근을 허용하는 보안 조치가 없어 더욱 취약했다.

◆자격 증명 노출

맨디언트는 UNC5537이 VIDAR, RISEPRO, REDLINE, RACOON STEALER, LUMMA, METASTEALER 등 여러 인포스틸러 멀웨어 변종을 통해 이전에 노출된 스노우플레이크 고객 자격 증명을 사용한 것을 확인했다. 이들 멀웨어는 주로 개인 또는 회사 장치에 트로이 목마 소프트웨어를 다운로드하게 함으로써 자격 증명을 탈취했다. 특히, UNC5537은 업무 시스템뿐만 아니라 개인적인 용도로 사용되던 스노우플레이크 지원 계약 업체 담당자의 시스템에서도 초기 침해가 발생한 사례가 있었다.

맨디언트와 스노우플레이크는 고객에게 다중 인증(MFA)를 활성화하고 자격 증명을 업데이트하며 네트워크 허용 목록을 설정할 것을 제안했다. 이를 통해 도난당한 자격 증명이 악용되는 것을 방지할 수 있다. 또한, 맨디언트와 스노우플레이크는 법 집행 기관과 협력하여 이번 캠페인을 조사하고 있으며, 노출 가능성이 있는 조직에 해당 사실을 알리기 위해 협력하고 있다.

UNC5537은 도난당한 고객 데이터를 이용해 피해자를 갈취하는 동시에 사이버 범죄 포럼에서 데이터를 판매하려고 시도했다. 공격자가 사용한 자격 증명과 관련해 최초로 관찰된 인포스틸러 멀웨어 감염 날짜는 2020년 11월로 추정된다. 이는 공격자가 오랜 기간 동안 자격 증명을 수집하고 악용해 왔음을 시사한다.

맨디언트의 조사 결과에 따르면 UNC5537은 최소 2024년 4월부터 훔친 자격 증명을 활용해 100개 이상의 스노우플레이크 고객에게 접근했다. 이들은 조직적으로 고객에게 피해를 입히고, 데이터를 다운로드하며 피해 조직을 갈취하고 사이버 범죄 포럼에 피해 조직의 데이터를 판매한다고 광고했다. 공격자는 MFA가 설정되지 않은 스노우플레이크 고객의 계정, 개인 컴퓨터에서 인포스틸러 멀웨어를 통해 훔친 자격 증명, 네트워크 허용 목록을 미설정한 계정 등을 악용해 캠페인을 진행했다.

맨디언트는 UNC5537을 포함한 공격 그룹들이 다른 SaaS 솔루션에서도 동일한 공격을 감행할 것으로 예상하고 있다. 따라서 조직들은 인포스틸러 멀웨어를 통해 유출된 자격 증명이 있는지 여부를 평가하고, 다음과 같은 보안 조치를 취할 것을 권장한다:

▲다중 인증(MFA) 활성화: 모든 계정에 다중 인증을 적용하여 도난당한 자격 증명이 악용되는 것을 방지한다.

▲자격 증명 업데이트: 주기적으로 자격 증명을 변경하고, 오래된 자격 증명을 사용하지 않도록 한다.

▲네트워크 허용 목록 설정: 신뢰할 수 있는 위치에서만 접근을 허용하도록 네트워크 허용 목록을 설정한다.

▲보안 교육 강화: 직원들에게 보안 교육을 실시하여 자격 증명 유출의 위험성과 안전한 비밀번호 사용에 대한 인식을 높인다.

▲모니터링 및 감시: 자격 증명 유출 여부를 감시하고, 의심스러운 활동이 감지될 경우 즉시 대응할 수 있는 체계를 마련한다.

맨디언트의 이번 보고서는 유출된 자격 증명이 쉽게 악용될 수 있는 심각성을 보여준다. UNC5537은 기존에 유출된 자격 증명을 활용해 스노우플레이크 고객 인스턴스를 공격했으며, 이는 많은 기업이 다중 인증을 설정하지 않고 오래된 자격 증명을 계속 사용한 결과이다. 기업들은 이러한 공격을 방지하기 위해 자격 증명 관리와 보안 조치를 강화해야 한다.

★정보보안 대표 미디어 데일리시큐 / Dailysecu, Korea's leading security media!★