이 자리에서 장영준 NSHC 수석연구원은 'OPERATION KITTY PHSIHING'을 주제로 강연을 진행했다.

NSHC의 RedAlert 연구소 ThreatRecon팀은 Cyber Threat Intelligence 서비스를 담당하고 있으며 현재 인텔리전스 및 악성코드 분석 업무로 한국과 싱가포르에서 팀을 운영 중이다.

장영준 수석은 "동아시아, 동남 아시아 및 중동 지역을 대상으로 한 APT 그룹들의 해킹 활동을 추적했다. ThreatRecon팀은 현재 11개 섹터(Sector)의 57개 해킹그룹 관련 인텔리전스를 보유 중이다. 현재 총 792건의 인텔리전스 이벤트와 총 3만1천397개의 그룹 특성 데이터 보유 중"이라고 설명하고 "SectorA의 해킹 그룹은 전 세계를 대상으로 해킹 활동을 수행 중이다. SectorA의 해킹 그룹 중 SectorA01 그룹은 전 세계를 대상으로 금융 범죄 목적의 해킹을 수행하고 있다. SectorA02와 SectorA05 그룹은 동아시아 지역 중심의 정보 수집 목적 해킹을 하고 있다"고 설명했다.

SectorA05 그룹의 해킹활동은 2018년부터 다시 활발하게 동아시아 지역 대상으로 정보 수집 목적의 해킹 활동을 수행 중이다. 2018년 한 해 동안 총 31건의 인텔리전스 이벤트 생성중, 총 19건이 동아시아 지역 관련 활동으로 조사됐다.

장 수석은 “Operation Kitty Phishing은 2019년 1월 발견된 SectroA05 그룹의 해킹 활동 중 하나다. 동아시아 지역 국가 정부 활동과 관련된 고급 정보 수집 목적의 해킹활동이다. 해킹 기법은 악성코드가 첨부된 스피어 피싱을 활용했다"고 밝혔다.

스피어 피싱 이메일의 첨부 파일은 암호가 설정된 압축 파일(ZIP)이 존재하며 압축 파일 내부에는 2개의 정상 파일과 1개의 한글 파일로 위장한 실행 파일(RARSfx)이 존재한다. 실행 파일 내부에는 1개의 정상 한글 파일과 2개의 스크립트(Script) 파일이 존재한다. 공통적으로 1차 C2 서버로 구글 드라이브(Google Drive)를 활용했다.

실행 파일을 해킹 대상이 실행하게 되면 정상 한글 파일 열람과 동시 스크립트 파일을 실행한다. 1개의 스크립트 파일은 C2 서버에서 DLL 파일 형태의 백도어를 다운로드 및 실행한다. 다른 1개의 스크립트 파일은 백도어 기능을 수행하도록 제작됐다.

한편 SectorA05 그룹은 해킹 대상이 가상 화폐를 가지고 있는지 확인하고 추가적으로 화면 캡쳐, 키로깅 및 크롬 브라우저 정보 탈취를 한다. 가상화폐 관련 정보들을 수집해 C2 서버로 전송한다.

또 'Operation Kitty Phishing'이라고 명하는 이유에 대해서는 스크립트를 이용해 해킹 대상을 Kitty(적립금)로 부르며 개인별 관리를 하고, 해킹 대상에 대한 개인별 맞춤형으로 제작한 악성코드를 추가 다운로드 및 실행한 이유 때문이라고 전했다.

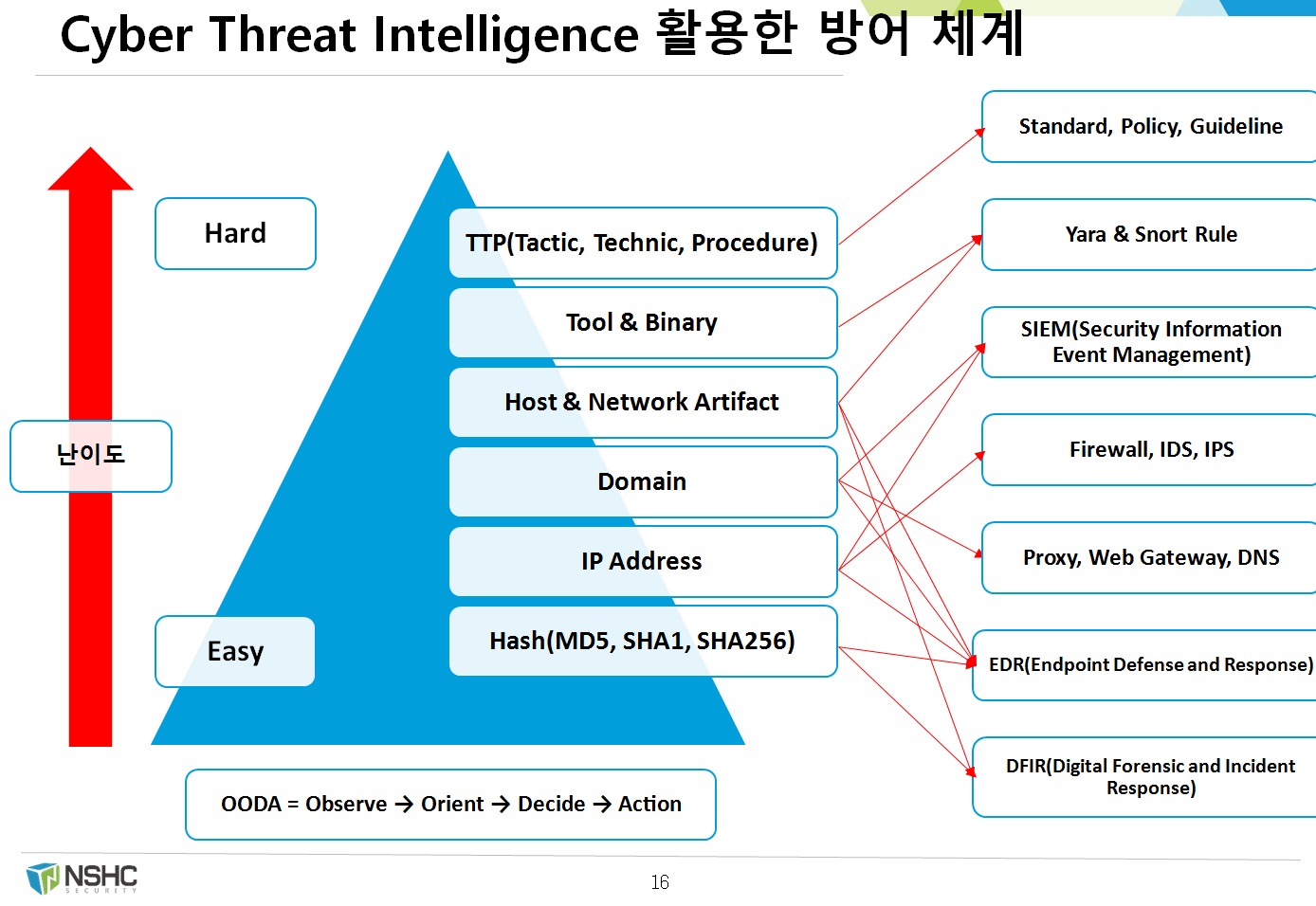

전술적 인텔리전스 단계는 위협 정보와 데이터 수집으로 지표(Indicators)를 생성하고 해킹 그룹이 활용하는 지표는 실제 공격을 탐지 및 차단이 가능하다.

다음 운영적 인텔리전스 단계는 내부 IT 환경의 공격 접점(Attack Surface) 분석으로 공격 발생 과정을 분석(Kill Chain, Diamond Model, Cyber Campaign Modelling)하고 조직 내부 IT 환경에 대한 인텔리전스 및 조직 외부 위협 인텔리전스 확보로 신규 공격 접점 확인이 가능하다. 중간 관리자 대상단계다.

최종 전략적 인텔리전스 단계는 전략적인 큰 그림으로 위협의 동향과 범위 등을 다루며, C레벨(CEO, CISO, CSO) 대상이다. TTP(Tactic, Technic, Procedure)에 대한 이해로 조직의 보안 전략, 정책, 보안 및 IT 환경 구성에 변화가 가능한 단계다.

장영준 수석은 "해외 기업 보안담당자들과 미팅을 해 보면 내부에 인텔리전스팀을 구축하고 이를 통한 보안체계를 만들어가는 기업들을 자주 볼 수 있었다. 한국도 사이버 위협 인텔리전스(CTI)를 활용한 방어 체계 구축에 보다 적극적인 투자가 필요하다. 또 CTI와 기존 보안장비의 연결을 통해 더 큰 시너지를 낼 수 있을 것"이라고 강조했다.

장영준 수석의 SFIS 2019 발표자료는 데일리시큐 자료실에서 다운로드 가능하다.

★정보보안 대표 미디어 데일리시큐!★